Краткий обзор еще нескольких довольно часто встречающихся методов.

Методы и средства защиты информации

Лекция 2

Категории информационной безопасности

В тех случаях, когда идет речь о безопасности, в отношении информации и информационно-вычислительных систем применяются общепринятые термины о свойствах этих объектов – категории.

Информация с точки зрения информационной безопасности обладает следующими категориями:

- конфиденциальность – гарантия того, что конкретная информация доступна только тому кругу лиц, для кого она предназначена; нарушение этой категории называется хищением либо раскрытием информации

- целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений; нарушение этой категории называется фальсификацией сообщения

- аутентичность – гарантия того, что источником информации является именно то лицо, которое заявлено как ее автор; нарушение этой категории также называется фальсификацией, но уже автора сообщения

- апеллируемость – довольно сложная категория, но часто применяемая в электронной коммерции – гарантия того, что при необходимости можно будет доказать, что автором сообщения является именно заявленный человек, и не может являться никто другой; отличие этой категории от предыдущей в том, что при подмене автора, кто-то другой пытается заявить, что он автор сообщения, а при нарушении апеллируемости – сам автор пытается "откреститься" от своих слов, подписанных им однажды.

В отношении информационных систем применяются иные категории:

- надежность – гарантия того, что система ведет себя в нормальном и внештатном режимах так, как запланировано

- точность – гарантия точного и полного выполнения всех команд

- контроль доступа – гарантия того, что различные группы лиц имеют различный доступ к информационным объектам, и эти ограничения доступа постоянно выполняются

- контролируемость – гарантия того, что в любой момент может быть произведена полноценная проверка любого компонента программного комплекса

- контроль идентификации – гарантия того, что клиент, подключенный в данный момент к системе, является именно тем, за кого себя выдает

- устойчивость к умышленным сбоям – гарантия того, что при умышленном внесении ошибок в пределах заранее оговоренных норм система будет вести себя так, как оговорено заранее.

2. Абстрактные модели защиты информации

Разработки в области теории защиты информационных объектов велись достаточно давно. Их результатами являются так называемые абстрактные модели защиты данных, в которых исследователи излагают общие идеи по этому вопросу и формируют наборы ограничений, связывающие субъект, объект и прочие категории.

Одной из первых моделей была опубликованная в 1977г. модель Биба (Biba). Согласно ей все субъекты и объекты предварительно разделяются по нескольким уровням доступа, а затем на их взаимодействия накладываются следующие ограничения: 1) субъект не может вызывать на исполнение субъекты с более низким уровнем доступа; 2) субъект не может модифицировать объекты с более высоким уровнем доступа. Как видим, эта модель очень напоминает ограничения, введенные в защищенном режиме микропроцессоров Intel 80386+ относительно уровней привилегий.

Модель Гогена-Мезигера (Goguen-Meseguer), представленная ими в 1982 году, основана на теории автоматов. Согласно ей система может при каждом действии переходить из одного разрешенного состояния только в несколько других. Субъекты и объекты в данной модели защиты разбиваются на группы – домены, и переход системы из одного состояния в другое выполняется только в соответствии с так называемой таблицей разрешений, в которой указано, какие операции может выполнять субъект, скажем, из домена C над объектом из домена D. В данной модели при переходе системы из одного разрешенного состояния в другое используются транзакции, что обеспечивает общую целостность системы.

Сазерлендская (от англ. Sutherland) модель защиты, опубликованная в 1986 году, делает акцент на взаимодействие субъектов и потоков информации. Так же как и в предыдущей модели, здесь используется машина состояний со множеством разрешенных комбинаций состояний и некоторым набором начальных позиций. В данной модели исследуется поведение множественных композиций функций перехода из одного состояния в другое.

Важную роль в теории защиты информации играет модель защиты Кларка-Вильсона (Clark-Wilson), опубликованная в 1987 году и модифицированная в 1989. Основана данная модель на повсеместном использовании транзакций и тщательном оформлении прав доступа субъектов к объектам. Но в данной модели впервые исследована защищенность третьей стороны в данной проблеме – стороны, поддерживающей всю систему безопасности. Эту роль в информационных системах обычно играет программа-супервизор. Кроме того, в модели Кларка-Вильсона транзакции впервые были построены по методу верификации, то есть идентификация субъекта производилась не только перед выполнением команды от него, но и повторно после выполнения. Это позволило снять проблему подмены автора в момент между его идентификацией и собственно командой. Модель Кларка-Вильсона считается одной из самых совершенных в отношении поддержания целостности информационных систем.

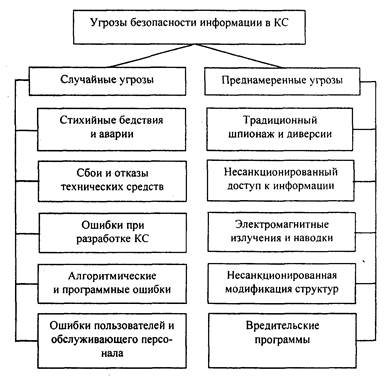

Рис.1. Угрозы безопасности информации в компьютерных системах

3.Обзор наиболее распространенных методов "взлома"

Часто злоумышленники проникают в систему не напрямую, "сражаясь" с системами шифрования или идентификации, а "в обход", используя либо явные промахи создателей, не заметивших какой-либо очень простой метод обойти их систему, либо ошибки в реализации программ защиты. Также злоумышленники широко используют психологические приемы для того, чтобы получить нужную им информацию у рядовых сотрудников фирм.

3.1.1. Комплексный поиск возможных методов доступа

Злоумышленники исключительно тщательно изучают системы безопасности перед проникновением в нее. Очень часто они находят очевидные и очень простые методы "взлома" системы, которые создатели просто "проглядели", создавая возможно очень хорошую систему идентификации или шифрования.

Обратимся к наиболее популярным и очевидным технологиям несанкционированного доступа. Рассмотрением их мы не должны пренебрегать по очень простому правилу: "прочность цепи не выше прочности самого слабого ее звена". Эта аксиома постоянно цитируется, когда речь идет о компьютерной безопасности. Например, как бы ни была прочна система, если пароль на доступ к ней лежит в текстовом файле в центральном каталоге или записан на экране монитора – это уже не конфиденциальная система. А примеров, в которых разработчики системы защиты забывают или просто не учитывают какие-либо примитивнейшие методы проникновения в систему, можно найти сотни, и мы будем с ними сталкиваться в ходе нашего курса.

Например, при работе в сети Internet не существует надежного автоматического подтверждения того, что данный пакет пришел именно от того отправителя (IP-адреса), который заявлен в пакете. А это позволяет даже при применении самого надежного метода идентификации первого пакета подменять все остальные, просто заявляя, что все они пришли тоже с этого же самого IP-адреса.

Примерно та же проблема существует в сети Novell NetWare 3.11 – в ней сервер может поддерживать одновременно до 254 станций, и при этом при наличии мощной системы идентификации аутентификация пакета ведется только по номеру станции. Это позволяло проводить следующую атаку – в присутствии в сети клиента-супервизора злоумышленнику достаточно послать 254 пакета с командой серверу, которую он хочет исполнить, перебрав в качестве псевдо-отправителя все 254 станции. Один из отправленных пакетов совпадет с номером соединения, на котором сейчас действительно находится клиент-супервизор, и команда будет принята сервером к исполнению, а остальные 253 пакета просто проигнорированы.

А в отношении шифрования – мощного средства защиты передаваемой информации от прослушивания и изменения – можно привести следующий метод, неоднократно использованный на практике. Действительно злоумышленник, не зная пароля, которым зашифрованы данные или команды, передаваемые по сети, не может прочесть их или изменить. Но если у него есть возможность наблюдать, что происходит в системе после получения конкретного блока данных (например, стирается определенный файл или выключается какое-либо аппаратное устройство), то он может, не раскодируя информацию, послать ее повторно и добьется результатов, аналогичных команде супервизора.

Все это заставляет разработчиков защищенных систем постоянно помнить и о самых простых и очевидных способах проникновения в систему и предупреждать их в комплексе.

3.1.2. Терминалы защищенной информационной системы

Терминалы – это точки входа пользователя в информационную сеть. В том случае, когда к ним имеют доступ несколько человек или вообще любой желающий, при их проектировании и эксплуатации необходимо тщательное соблюдение целого комплекса мер безопасности.

Несмотря на самоочевидность, все-таки наиболее распространенным способом входа в систему при атаках на информацию остается вход через официальный login запрос системы. Вычислительная техника, которая позволяет произвести вход в систему, называется в теории информационной безопасности терминалом. Терминология восходит ко временам суперЭВМ и тонких "терминальных" клиентов. Если система состоит всего из одного персонального компьютера, то он одновременно считается и терминалом и сервером. Доступ к терминалу может быть физическим, в том случае, когда терминал – это ЭВМ с клавиатурой и дисплеем, либо удаленным – чаще всего по телефонной линии (в этом случае терминалом является модем, подключенный либо непосредственно к системе, либо к ее физическому терминалу).

При использовании терминалов с физическим доступом необходимо соблюдать следующие требования:

1. Защищенность терминала должна соответствовать защищенности помещения: терминалы без пароля могут присутствовать только в тех помещениях, куда имеют доступ лица соответствующего или более высокого уровня доступа. Отсутствие имени регистрации возможно только в том случае, если к терминалу имеет доступ только один человек, либо если на группу лиц, имеющих к нему доступ, распространяются общие меры ответственности. Терминалы, установленные в публичных местах должны всегда запрашивать имя регистрации и пароль.

2. Системы контроля за доступом в помещении с установленным терминалом должны работать полноценно и в соответствии с общей схемой доступа к информации.

3. В случае установки терминала в местах с широким скоплением народа клавиатура, а если необходимо, то и дисплей должны быть оборудованы устройствами, позволяющими видеть их только работающему в данный момент клиенту (непрозрачные стеклянные или пластмассовые ограждения, шторки, "утопленная" модель клавиатуры).

При использовании удаленных терминалов необходимо соблюдать следующие правила:

1. Любой удаленный терминал должен запрашивать имя регистрации и пароль. Того, что якобы никто не знает шестизначного номера вашего служебного модема, отнюдь не достаточно для конфиденциальности вашей системы. Все дело в том, что при наличии программного обеспечения, которое не составит труда найти в сети Интернет, и тонового набора для одного звонка достаточно 4 секунд. Это означает, что за 1 минуту можно перебрать около 15 номеров телефонной станции с тем, чтобы узнать существует ли на этом телефонном номере модем. За час таким образом можно перебрать 1000 номеров, а за рабочий день с повтором в ночное время (это стандартная методика) – всю АТС (10.000 номеров). Таким образом, за 10 дней можно проверить все телефоны среднего города с 9-10 АТС. И подобные операции производятся довольно часто, особенно в отношении фирм, связанных с компьютерами и компьютерными сетями, а также в отношении промышленных предприятий. Так, были случаи, когда ходили списки из телефонных номеров очень крупных промышленных предприятий города, на которых находились модемы с доступом в его внутреннюю сеть.

2. Вторым требованием является своевременное отключение всех модемов, не требующихся в данный момент фирме (например, по вечерам, либо во время обеденного перерыва), либо не контролируемых в данный момент Вашими сотрудниками.

3. По возможности рекомендуется использовать схему возвратного звонка от модема, поскольку она гарантирует с уровнем надежности АТС то, что удаленный клиент получил доступ с определенного телефонного номера.

4. Из login запроса терминала рекомендуется убрать все непосредственные упоминания имени фирмы, ее логотипы и т.п. – это не позволит компьютерным вандалам, просто перебирающим номера с модемами, узнать login экран какой фирмы они обнаружили. Для проверки правильности соединения вместо имени фирмы можно использовать неординарную приветственную фразу, какой-либо афоризм либо просто фиксированную последовательность букв и цифр, которые будут запоминаться у постоянных операторов этого терминала.

5. Также на входе в систему рекомендуется выводить на экран предупреждение о том, что вход в систему без полномочий на это преследуется по закону. Во-первых, это послужит еще одним предостережением начинающим злоумышленникам, а во-вторых, будет надежным аргументом в пользу атакованной фирмы в судебном разбирательстве, если таковое будет производиться.

Безотносительно от физического или коммутируемого доступа к терминалу, линия, соединяющая терминал (коммутируемый, либо установленный в публичном месте) с зоной ядра информационной системы должна быть защищена от прослушивания, либо же весь обмен информацией должен вестись по конфиденциальной схеме идентификации и надежной схеме аутентификации клиента – этим занимаются криптосистемы.

3.1.3. Получение пароля на основе ошибок администратора и пользователей

Дальнейшие действия взломщика, получившего доступ к терминальной точке входа, сводятся к попыткам выяснения пароля прямо или косвенно.

Перебор паролей по словарю являлся некоторое время одной из самых распространенных техник подбора паролей. В настоящее время, как хоть самый малый результат пропаганды информационной безопасности, он стал сдавать свои позиции. Хотя развитие быстродействия вычислительной техники и все более сложные алгоритмы составления слов-паролей не дают "погибнуть" этому методу. Технология перебора паролей родилась в то время, когда самым сложным паролем было скажем слово "brilliant", а в русифицированных ЭВМ оно же, но для "хитрости" набранное в латинском режиме, но глядя на русские буквы (эта тактика к сожалению до сих пор чрезвычайно распространена, хотя и увеличивает информационную насыщенность пароля всего на 1 бит). В то время простенькая программа со словарем в 5000 существительных давала положительный результат в 60% случаев. Огромное число инцидентов со взломами систем заставило пользователей добавлять к словам 1-2 цифры с конца, записывать первую и/или последнюю букву в верхнем регистре, но это увеличило время на перебор вариантов с учетом роста быстродействия ЭВМ всего в несколько раз. Так в 1998 году было официально заявлено, что даже составление двух совершенно не связанных осмысленных слов подряд, не дает сколь либо реальной надежности паролю. К этому же времени получили широкое распространение языки составления паролей, записывающие в абстрактной форме основные принципы составления паролей среднестатистическими пользователями ЭВМ.

Следующей модификацией подбора паролей является проверка паролей, устанавливаемых в системах по умолчанию. В некоторых случаях администратор программного обеспечения, проинсталлировав или получив новый продукт от разработчика, не удосуживается проверить, из чего состоит система безопасности. Как следствие, пароль, установленный в фирме разработчике по умолчанию, остается основным паролем в системе. В сети Интернет можно найти огромные списки паролей по умолчанию практически ко всем версиям программного обеспечения, если они устанавливаются на нем производителем.

Основные требования к информационной безопасности, основанные на анализе данного метода, следующие:

1. Вход всех пользователей в систему должен подтверждаться вводом уникального для клиента пароля.

2. Пароль должен тщательно подбираться так, чтобы его информационная емкость соответствовала времени полного перебора пароля. Для этого необходимо детально инструктировать клиентов о понятии "простой к подбору пароль", либо передать операцию выбора пароля в ведение инженера по безопасности.

3. Пароли по умолчанию должны быть сменены до официального запуска системы и даже до сколь либо публичных испытаний программного комплекса. Особенно это относится к сетевому программному обеспечению.

4. Все ошибочные попытки войти в систему должны учитываться, записываться в файл журнала событий и анализироваться через "разумный" промежуток времени. Если в системе предусмотрена возможность блокирования клиента либо всей системы после определенного количества неудачных попыток входа, этой возможностью необходимо воспользоваться. Если же Вы являетесь разработчиком системы безопасности, данную возможность несомненно необходимо предусмотреть, так как она является основным барьером к подбору паролей полным перебором. Разумно блокировать клиента после 3-ей подряд неправильной попытки набора пароля, и, соответственно, блокировать систему после K=max( int(N*0.1*3)+1 , 3 ) неудачных попыток входа за некоторый период (час, смену, сутки). В данной формуле N – среднее количество подключающихся за этот период к системе клиентов, 0.1 – 10%-ный предел "забывчивости пароля", 3 – те же самые три попытки на вспоминание пароля. Естественно, информация о блокировании клиента или системы должна автоматически поступать на пульт контроля за системой.

5. В момент отправки пакета подтверждения или отвержения пароля в системе должна быть установлена разумная задержка (2-5 секунд). Это не позволит злоумышленнику, попав на линию с хорошей связью до объекта атаки перебирать по сотне тысяч паролей за секунду.

6. Все действительные в системе пароли желательно проверять современными программами подбора паролей, либо оценивать лично администратору системы.

7. Через определенные промежутки времени необходима принудительная смена пароля у клиентов. Наиболее часто используемыми интервалами смены пароля являются год, месяц и неделя (в зависимости от уровня конфиденциальности информации и частоты входа в систему).

8. Все неиспользуемые в течение долгого времени имена регистрации должны переводиться в закрытое (недоступное для регистрации) состояние. Это относится к сотрудникам, находящимся в отпуске, на больничном, в командировке, а также к именам регистрации, созданным для тестов, испытаний системы и т.п.

9. От сотрудников и всех операторов терминала необходимо требовать строгое неразглашение паролей, отсутствие каких-либо взаимосвязей пароля с широкоизвестными фактами и данными, и отсутствие бумажных записей пароля "из-за плохой памяти".

3.1.4. Получение пароля на основе ошибок в реализации

Следующей по частоте использования является методика получения паролей из самой системы. Однако, здесь уже нет возможности дать какие-либо общие рекомендации, поскольку все методы атаки зависят только от программной и аппаратной реализации конкретной системы. Основными двумя возможностями выяснения пароля являются несанкционированный доступ к носителю, содержащему их, либо использование недокументированных возможностей и ошибок в реализации системы.

Первая группа методов основана на том, что любой системе приходится где-либо хранить подлинники паролей всех клиентов для того, чтобы сверять их в момент регистрации. При этом пароли могут храниться как в открытом текстовом виде, как это имеет место во многих клонах UNIX, так и представленные в виде малозначащих контрольных сумм (хеш-значений), как это реализовано в ОС Windows, Novell NetWare и многих других. Проблема в том, что в данном случае для хранения паролей на носителе не может быть использована основная методика защиты – шифрование. Действительно, если все пароли зашифрованы каким-либо ключом, то этот ключ тоже должен храниться в самой системе для того, чтобы она работала автоматически, не спрашивая каждый раз у администратора разрешение "Пускать или не пускать пользователя Anton, Larisa, Victor и т.д.?". Поэтому, получив доступ к подобной информации, злоумышленник может либо восстановить пароль в читабельном виде (что бывает довольно редко), либо отправлять запросы, подтвержденные данным хеш-значением, не раскодируя его. Все рекомендации по предотвращению хищений паролей состоят в проверке, не доступен ли файл с паролями, либо таблица в базе данных, хранящая эти пароли, кому-либо еще кроме администраторов системы, не создается ли системой резервных файлов в местах, доступных другим пользователям и т.п. В принципе, поскольку кража паролей является самым грубым вторжением в систему, разработчики уделяют ей довольно пристальное внимание, и соблюдения всех рекомендаций по использованию системы обычно достаточно для предотвращения подобных ситуаций.

Получение доступа к паролям благодаря недокументированным возможностям систем встречается в настоящее время крайне редко. Ранее эта методика использовалась разработчиками намного чаще в основном в целях отладки, либо для экстренного восстановления работоспособности системы. Но постепенно с развитием как технологий обратной компиляции, так и информационной связанности мира она постепенно стала исчезать. Любые недокументированные возможности рано или поздно становятся известными, после чего новость об этом с головокружительной быстротой облетает мир и разработчикам приходится рассылать всем пользователям скомпрометированной системы "программные заплатки" либо новые версии программного продукта. Единственной мерой профилактики данного метода является постоянный поиск на серверах, посвященных компьютерной безопасности, объявлений обо всех неприятностях с программным обеспечением, установленным в Вашем учреждении. Для разработчиков же необходимо помнить, что любая подобная встроенная возможность может на порядок снизить общую безопасность системы, как бы хорошо она не была завуалирована в коде программного продукта.

Следующей распространенной технологией получения паролей является копирование буфера клавиатуры в момент набора пароля на терминале. Этот метод используется редко, так для него необходим доступ к терминальной машине с возможностью запуска программ. Но если злоумышленник все-таки получает подобный доступ, действенность данного метода очень высока:

1. Работа программы-перехватчика паролей (так называемого "троянского коня") на рабочей станции незаметна.

2. Подобная программа сама может отправлять результаты работы на заранее заданные сервера или анонимным пользователям, что резко упрощает саму процедуру получения паролей хакером, и затрудняет поиск и доказательство его вины. У нас в России, например, широкое распространение получила подобная троянская программа, подписывающаяся к самораспаковывающимся архивам.

Двумя основными методами борьбы с копированием паролей являются:

1. адекватная защита рабочих станций от запуска сторонних программ: а) отключение сменных носителей информации (гибких дисков), б) специальные драйвера, блокирующие запуск исполнимых файлов без ведома оператора, либо администратора, в) мониторы, уведомляющие о любых изменениях системных настроек и списка автоматически запускаемых программ,

2. очень мощная, но неудобная мера – система единовременных паролей (при каждой регистрации в системе клиентам с очень высоким уровнем ответственности самой системой генерируется новый пароль).

Сканирование современными антивирусными программами также может помочь в обнаружении "троянских" программ, но только тех из них, которые получили широкое распространение по стране. А следовательно, программы, написанные злоумышленниками специально для атаки на Вашу систему, будут пропущены антивирусными программами без каких-либо сигналов.

Следующий метод получения паролей относится только к сетевому программному обеспечению. Проблема заключается в том, что во многих программах не учитывается возможность перехвата любой информации, идущей по сети – так называемого сетевого трафика. Первоначально, с внедрением локальных компьютерных сетей так оно и было. Сеть располагалась в пределах 2-3 кабинетов, либо здания с ограниченным физическим доступом к кабелям. Однако, стремительное развитие глобальных сетей затребовало на общий рынок те же версии программного обеспечения без какого-либо промедления для усиления безопасности. Теперь мы пожинаем плоды этой тенденции. Более половины протоколов сети Интернет передают пароли в нешифрованном виде – открытым текстом. К ним относятся протоколы передачи электронной почты SMTP и POP3, протокол передачи файлов FTP, одна из схем авторизации на WWW-серверах.

Современное аппаратное и программное обеспечение позволяет получать всю информацию, проходящую по сегменту сети, к которому подключен конкретный компьютер, и анализировать ее в реальном масштабе времени. Возможны несколько вариантов прослушивания трафика: 1) это может сделать служащий компании со своего рабочего компьютера, 2) злоумышленник, подключившийся к сегменту с помощью портативной ЭВМ или более мобильного устройства. Наконец, трафик, идущий от Вас к Вашему партнеру или в другой офис по сети Интернет, технически может прослушиваться со стороны Вашего непосредственного провайдера, со стороны любой организации, предоставляющей транспортные услуги для сети Интернет (переписка внутри страны в среднем идет через 3-4 компании, за пределы страны – через 5-8). Кроме того, если в должной мере будет реализовываться план СОРМ (система оперативно-розыскных мероприятий в компьютерных сетях), то возможно прослушивание и со стороны силовых ведомств страны.

Для комплексной защиты от подобной возможности кражи паролей необходимо выполнять следующие меры:

1. Физический доступ к сетевым кабелям должен соответствовать уровню доступа к информации.

2. При определении топологии сети следует при любых возможностях избегать широковещательных топологий. Оптимальной единицей сегментирования является группа операторов с равными правами доступа, либо если эта группа составляет более 10 человек, то комната или отдел внутри группы. Ни в коем случае на одном кабеле не должны находиться операторы с разными уровнями доступа, если только весь передаваемый трафик не шифруется, а идентификация не производится по скрытой схеме без открытой передачи пароля.

3. Ко всем информационным потокам, выходящим за пределы фирмы, должны применяться те же правила, что и только что описанные выше для объединения разноуровневых терминалов.

3.1.5. Социальная психология и иные способы получения ключа

Иногда злоумышленники вступают и в прямой контакт с лицами, обладающими нужной им информацией, разыгрывая довольно убедительные сцены. "Жертва" обмана, поверившая в реальность рассказанной ей по телефону или в электронном письме ситуации, сама сообщает пароль злоумышленнику.

Краткий обзор еще нескольких довольно часто встречающихся методов.

Звонок администратору – злоумышленник выбирает из списка сотрудников того, кто не использовал пароль для входа в течение нескольких дней (отпуск, отгулы, командировка) и кого администратор не знает по голосу. Затем следует звонок с объяснением ситуации о забытом пароле, искренние извинения, просьба зачитать пароль, либо сменить его на новый. Больше чем в половине случаев просьба будет удовлетворена, а факт подмены будет замечен либо с первой неудачной попыткой зарегистрироваться истинного сотрудника, либо по произведенному злоумышленником ущербу.

Почти такая же схема, но в обратную сторону может быть разыграна злоумышленником в адрес сотрудника фирмы – звонок от администратора. В этом случае он представляется уже сотрудником службы информационной безопасности и просит назвать пароль либо из-за произошедшего сбоя в базе данных, либо якобы для подтверждения личности самого сотрудника по какой-либо причине (рассылка особо важных новостей), либо по поводу последнего подключения сотрудника к какому-либо информационному серверу внутри фирмы. Фантазия в этом случае может придумывать самые правдоподобные причины, по которым сотруднику "просто необходимо" вслух назвать пароль. Самое неприятное в этой схеме то, что если причина запроса пароля придумана, что называется "с умом", то сотрудник повторно позвонит в службу информационной безопасности только через неделю, месяц, если вообще это произойдет. Кроме того, данная схема может быть проведена и без телефонного звонка – по электронной почте, что неоднократно и исполнялось якобы от имени почтовых и Web-серверов в сети Интернет.

Оба данных метода относятся к группе "атака по социальной психологии" и могут принимать самые разные формы. Их профилактикой может быть только тщательное разъяснение всем сотрудникам, в особо важных случаях введение административных мер и особого регламента запроса и смены пароля.

Необходимо тщательно инструктировать сотрудников об опасности оставления рабочих станций, не закрытых паролем. В первую очередь это, конечно, относится к терминалам, работающим в публичных местах и офисах с более низким уровнем доступа к информации, однако, и при работе в помещениях с равным уровнем доступа не рекомендуется давать возможность сотрудникам работать за другими ЭВМ тем более в отсутствие владельца. В качестве программных профилактических мер используются экранные заставки с паролем, появляющиеся через 5-10 минут отсутствия рабочей активности, автоматическое отключение сервером клиента через такой же промежуток времени. От сотрудников должны требоваться разрегистрация как на серверах, так и на рабочих станциях при выключении ЭВМ, либо закрытие их паролем при оставлении без присмотра.

Длина пароля

При выборе пароля следует определить, каким должна быть его длина и стойкость к несанкционированному подбору. Естественно, чем больше длина пароля, тем большую безопасность будет обеспечивать система. В системах защиты информации определяют ожидаемое время раскрытия пароля или ожидаемое безопасное время Тб.

Ожидаемое безопасное время Тб - это полупроизведение числа возможных паролей и времени, необходимого на проверку каждого пароля из последовательности запросов.

Тб = 0.5 * (Аs * E / R),

где R - скорость передачи символов в линии связи (символы/мин);

E - число символов в передаваемом сообщении;

S - длина пароля;

A - число символов в алфавите, из которых составляется пароль (26 - английский, 32 русский).

Пример: при R=600 (сим/мин), Е=6, S=6, А=26

Тб = 0.5 * (26 6 * 6 / 600) = 107 дней

Если после каждой неудачной попытки подбора предусматривается задержка в 10 секунд, безопасное время резко увеличивается.

Рассмотрим формулу Андерсона, в которую входит вероятность Р того, что данный пароль может быть раскрыт посторонним лицом за время М, в течении которого могут быть предприняты попытки ( в месяцах при работе по 24 час/сутки).

4,32 * 104 * ( R * M / E * P) <= As

Если значения R, E, M, A фиксированы, то каждая длина пароля будет давать различную вероятность Р отгадывания пароля.

Пример: требуется определить длину пароля, чтобы вероятность P его отгадывания была не более 0,001 после трехмесячного систематического тестирования (M=3) для английского алфавита. Скорость передачи R=600 сим/мин, за одну попытку посылается E=20 символов:

4.32 * 10 4 * 3 * 103 * 600 / 20 <= 26s или 3.888 *109 <= 26s

Для S=6: 26s = 3.08 *108, т.е. < 3.888*109

Для S=7 26s = 8.08 *109, т.е. > 3 .888*109

Следовательно, выбираем длину пароля 7 символов.

В настоящее время широко используются 8-10-ти символьные пароли, которые часто разбиваются на две части (пользователь-карточка).