III. Учебные материалы (учебники, учебные пособия или конспекты лекций)

Структура информационных ресурсов. Основные законодательные акты.

Цель: Описать структуру информационных ресурсов в свете определения их основными законодательными актами. Дать полный список основных законодательных актов, связанных с защитой информации. Рассмотреть основные моменты законодательства РФ в свете защиты информации.

2.1 Структура информационных ресурсов. Правовые нормы

В данном разделе мы определим структуру информационных ресурсов и их

определения в соответствии с законодательством РФ. На рис. 2.1 показана структура информационных ресурсов и соответствие законодательству РФ, где описываются определения, свойства и правила работы с информационными ресурсами. Далее перечислим все законодательные акты в сфере информационных ресурсов.

2.1.1 Основные законодательные акты

Закон 5485-1-1993 «О государственной тайне»

1. 131-ФЗ-1997 «О внесении изменений и дополнений в Закон РФ «О государственной тайне»

1. 15-ФЗ-1995 «О связи»

1. 24-ФЗ-1995 «Об информации, информатизации и защите информации»

1. №3523-1-92 «О правовой охране программ для ЭВМ и баз данных»

2.1.2 Указы президента РФ

1. № 1300-97 «Об утверждении Концепции национальной безопасности»

1. № 313-91 «О создании ФАПСИ России»

1. № 9-92 «О создании Гостехкомиссии России»

1. № 170-94 «Об основах государственной политики в сфере информатизации»

1. № 1108-95 и № 71-96 «О межведомственной комиссии по защите государственной тайны»

1. № 188-96 «Об утверждении Перечня сведений конфиденциального характера»

1. № 346-96 «Об утверждении Государственной программы обеспечения защиты гостайны»

1. № 61-98 «О Перечне сведений, отнесенных к государственной тайне»

1. № 334-95 «О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставлении услуг в области шифрования информации»

2.1.3 Постановления правительства

1. № 556-126-87 «Инструкция по обеспечению режима секретности в министерствах и ведомствах»

1. № 912-51-93 «О государственной системе защиты информации от ИТР»

1. № 1233-94 «О порядке обращения со служебной информацией ограниченного распространения»

1. №870-95 «Правила отнесения сведений к различным степеням секретности»

1. «Положение по категорированию объектов ЭВТ»-1981

2.1.4 Межведомственные документы Гостехкомиссии России.

1. РД. Концепция защиты СВТ и АС от НСД к информации

1. РД. СВТ. Защита от НСД. Показатели защищенности от НСД к информации

1. РД. АС. Защита от НСД. Классификация АС и требования по защите информации

1. РД. Временное положение по организации разработки, изготовления и эксплуатации прогр. И техн. Ср-в защиты информации от НСД

1. РД. Защита от НСД. Термины и определения

1. РД, СВТ. Межсетевые экраны. Защита от НСД. Показатели защищенности

1. Основы концепции защиты информации от ИТР и от ее утечки по техническим каналам

1. О защите информации при вхождении России в международную информационную систему Internet

1. 1992г. Защита от несанкционированного доступа к информации классификация автоматизированных систем и требования по защите информации

1. 1992г. Концепция защиты СВТ и ас от НСД к информации

1. Система сертификации средств защиты информации по требованиям безопасности информации № РОСС RU. 0001. 01БИ00 ГОСУДАРСТВЕННЫЙ РЕЕСТР сертифицированных средств защиты информации

1. 1992г. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации

1. Защита от несанкционированного доступа к информации. Термины и определения

1. Положение № 912-51 от 15 сентября 1993 года о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам

1. Основы концепции защиты информации от иностранных технических разведок и от ее утечки по техническим каналам (№ 6 от 16 ноября 1993 года)

1. Положение №10 от 27 апреля 1994 г. о государственном лицензировании деятельности в области защиты информации

1. Указ от 3 апреля 1995 г. №334 о мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования информации

2.2 Основные моменты законодательства РФ в сфере информационных технологий.

Проблемы, связанные с правильной трактовкой и применением законодательства Российской Федерации в области ЗИ, периодически возникают в практической работе по организации защиты информации от ее утечки по техническим каналам, от несанкционированного доступа к информации и от воздействий на нее при обработке в технических средствах информатизации (далее - защита информации), а также в ходе контроля эффективности принимаемых мер защиты. В частности, такие вопросы возникают применительно к трактовке содержания категорий "служебная тайна" и "конфиденциальная информация".

Базовым законом в области защиты информации является принятый в начале 1995 года Федеральный Закон "Об информации, информатизации и защите информации" (далее для краткости - "Закон об информации"), который регламентирует отношения, возникающие при формировании и использовании информационных ресурсов Российской Федерации на основе сбора, накопления, хранения, распространения и предоставления потребителям документированной информации, а также при создании и использовании информационных технологий, при защите информации и прав субъектов, участвующих в информационных процессах и информатизации.

В соответствие с этим Законом должны быть приведены ранее изданные Президентом Российской Федерации и Правительством Российской Федерации правовые акты, а также все законодательство России (статья 25 Закона).

Закон гласит:

· информационные ресурсы делятся на ГОСУДАРСТВЕННЫЕ и НЕГОСУДАРСТВЕННЫЕ (статья 6, часть 1);

· государственные информационные ресурсы Российской Федерации формируются в соответствии со сферами ведения как: федеральные информационные ресурсы; информационные ресурсы, находящиеся в совместном ведении Российской Федерации и субъектов Российской Федерации; информационные ресурсы субъектов Российской Федерации (статья 7, часть 1);

· государственные информационные ресурсы являются ОТКРЫТЫМИ и ОБЩЕДОСТУПНЫМИ. Исключение составляет документированная информация, отнесенная законом к категории ОГРАНИЧЕННОГО ДОСТУПА (статья 10, часть 1);

· документированная информация с ограниченного доступа по условиям ее правового режима подразделяется на информацию, отнесенную к ГОСУДАРСТВЕННОЙ ТАЙНЕ, и КОНФИДЕНЦИАЛЬНУЮ (статья 10, часть 2).

· конфиденциальная информация - документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации (ст. 2);

· ПЕРСОНАЛЬНЫЕ ДАННЫЕ о гражданах, включаемые в состав федеральных информационных ресурсов, информационных ресурсов совместного ведения, информационных ресурсов субъектов Российской Федерации, информационных ресурсов местного самоуправления, а также получаемые и собираемые негосударственными организациями, отнесены к категории конфиденциальной информации (статья 11, часть 1).

Из этого Закона следует:

· информация из любой области знаний и деятельности в принципе является открытой и общедоступной, если законодательством не предусмотрено ограничение доступа к ней в установленном порядке;

· категория "конфиденциальная информация", в соответствии с понятием, приведенным выше из статьи 2 "Закона об информации", объединяет все виды защищаемой информации (тайн). Это относится и к государственным и к негосударственным информационным ресурсам. При этом, исключение составляет информация, отнесенная к государственной тайне: она к конфиденциальной информации не относится, а является составной частью информации с ограниченным доступом (основание - статья 10, часть 2 указанного Закона). Этому положению "Закона об информации" не соответствует статья 8 Федерального закона "Об участии в международном информационном обмене" (1996 год), в которой делается ссылка на государственную тайну "ИЛИ ИНУЮ конфиденциальную информацию" (то есть информация, составляющая государственную тайну, является здесь составной частью конфиденциальной информации).

Отнесение информации к категориям осуществляется:

· к государственной тайне - в соответствии с Законом Российской Федерации "О государственной тайне";

· к конфиденциальной информации - в порядке, установленном законодательством РФ;

· к персональным данным о гражданах - федеральным законом.

Деятельность любого предприятия (независимо от формы собственности) нуждается в информационном и документационном обеспечении, основой которого являются информационные ресурсы. В соответствии с Федеральным законом “Об информации, информатизации и защите информации” информационные ресурсы могут быть:

· открытыми, т.е. общедоступными (публикации, сообщения в СМИ, выступления на конференциях и выставках, интервью и т.п.)

· ограниченного использования, т.е. защищаемыми, охраняемыми

В свою очередь, информационные ресурсы ограниченного использования подразделяются на:

· конфиденциальные (от лат. confidentia - доверие)

· секретные (составляющие государственную тайну)

В соответствии с Указом Президента РФ № 188 от 06.03.97 к конфиденциальной информации относятся:

· Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

· Сведения, составляющие тайну следствия и судопроизводства.

· Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом РФ и федеральными законами. Эти сведения составляют служебную тайну.

· Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией РФ и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных сообщений и т.д.).

· Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом РФ и федеральными законами. Эти сведения составляют коммерческую тайну.

· Сведения о существе изобретения (идеи, конструкторской разработки или промышленного образца) до официальной публикации информации о нем.

Для многих представляет интерес та часть конфиденциальной информации, которая составляет коммерческую и служебную тайну предприятия (фирмы).

Коммерческая тайна - несекретные сведения ограниченного распространения, связанные с производством, технологией, управлением, финансами и другой деятельностью коммерческих организаций, разглашение, утечка и неправомерное обладание которыми может нанести моральный или материальный ущерб их владельцам. Таким образом, коммерческая тайна - тайна собственника на ценную предпринимательскую информацию.

Следует оговориться, что существуют определенные ограничения на отнесения сведений к коммерческой тайне.

К коммерческой тайне не относятся:

· охраняемые государством сведения

· общеизвестные и общедоступные сведения, патенты, товарные знаки

· сведения о незаконной и негативной (например, с точки зрения экологии) стороне деятельности коммерческих организаций

· учредительные документы и сведения о хозяйственной деятельности

· Сведения, составляющие коммерческую тайну предприятия, закрепляются на каждом конкретном предприятии “Перечнем сведений, составляющих коммерческую тайну предприятия”. На документах, содержащих коммерческую тайну, ставится маркировка (помета, гриф) “Коммерческая тайна” или “Тайна предприятия”.

Если в сфере негосударственных структур и предпринимательской деятельности понятие “коммерческая тайна” уже устоялось и широко используется, то понятие “служебная тайна” до настоящего времени не получило общепринятого определения.

По аналогии с коммерческой тайной под служебной тайной следует понимать несекретные сведения ограниченного распространения, связанные с владением с распространения, связанные с владением и распоряжением интеллектуальной собственностью на информационные ресурсы в сфере управленческих (деловых) отношений в государственных учреждениях, неправомерное оглашение (разглашение, утечка или несанкционированный доступ) которых может нанести ущерб интересам конкретного ведомства или учреждения.

Служебная тайна - это тайна ведомства, учреждения, аппарата управления предприятиями и организациями, которая должна быть известна строго определенному кругу должностных лиц.

Состав сведений, относящихся к служебной тайне, регламентируется специальным перечнем, который утверждается руководителем каждого учреждения.

Носители информации, составляющей служебную тайну, могут иметь гриф ограничения доступа “для служебного пользования”. Часто он сопровождается пометами “Лично”, “Не для печати”, “Не подлежит оглашению”, “Только адресату” и др.

В ст.10 Федерального закона “Об информации, информатизации и защите информации” утверждается, что информация, отнесенная к негосударственной тайне, должна иметь гриф конфиденциальности. На основании этого можно присваивать документам, содержащим служебную тайну, гриф “Конфиденциально”.

Для хранения сведений, относящихся к служебной или коммерческой тайне и содержащихся в компьютере, целесообразно заводить специальные директории или папки. Их следует маркировать по аналогии с бумажными носителями.

Составление перечня сведений, отнесенных к какой-либо тайне, и установление грифа ограничения является первым и основным элементом защиты документированной информации. Выделенные таким образом документы либо включаются в специальную автономную систему формирования, обработки и хранения, либо должны стать объектом особого внимания со стороны служащих, и в частности, секретарей.

Содержание служебной инструкции, разрабатываемой на каждом предприятии (фирме) и определяющей мероприятия по защите конфиденциальных сведений, должно соответствовать конкретной обстановке и специфике предприятия (фирме), в зависимости от которых в том или ином объеме в ней следует четко регламентировать:

· процедуру допуска сотрудников предприятия (фирмы) к сведениям, составляющим служебную, коммерческую тайну

· обязанности исполнителей, допущенных к сведениям, которые составляют служебную, коммерческую тайну

· обязанности исполнителей, допущенных к сведениям, которые составляют служебную, коммерческую тайну

· правила обращения (делопроизводство, учет, хранение, размножение и т.д.) с документами

· правила приема представителей других предприятий (фирм)

· ответственность за разглашение сведений, составляющих служебную, коммерческую тайну.

В соответствии с "Законом об информации" режим защиты информации устанавливается (статья 21):

· в отношении сведений, отнесенных к ГОСУДАРСТВЕННОЙ ТАЙНЕ, - уполномоченными органами на основании Закона Российской Федерации "О государственной тайне";

· в отношении конфиденциальной информации - СОБСТВЕННИКОМ информационных ресурсов или уполномоченным лицом на основании "Закона об информации";

· в отношении персональных данных - отдельным федеральным законом.

Принципиальным здесь является положение, что режим защиты конфиденциальной информации определяет ее собственник, то есть соответствующий орган государственной власти или управления, организация, учреждение, предприятие.

Категория "СЛУЖЕБНАЯ ТАЙНА" ранее применялась для обозначения сведений ведомственного характера с грифом "секретно" и за ее разглашение предусматривалась уголовная ответственность. В настоящее время эта категория из Уголовного кодекса изъята и в прежнем ее понимании из правового поля исчезла в связи с принятием в июле 1993 года Закона "О государственной тайне" по двум причинам:

· во-первых, информация с грифом "секретно" теперь составляет государственную тайну;

· во-вторых, применение грифов секретности для других категорий информации не допускается в соответствии со статьей 8 указанного Закона.

Вместе с тем, Гражданским кодексом Российской Федерации, введенным в действие с 1995 года, предусмотрена категория "служебная тайна" в сочетании с категорией "коммерческая тайна". Статья 139 Кодекса гласит:

1. Информация составляет служебную или коммерческую тайну в случае, если информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании и обладатель информации принимает меры к охране ее конфиденциальности.

2. Информация, составляющая служебную или коммерческую тайну, защищается способами, предусмотренными настоящим Кодексом и другими законами.

Из этого следует, что произошло изменение содержания категории "служебная тайна": с января 1995 года под ней (по аналогии с коммерческой тайной в негосударственных структурах) понимается служебная информация в государственных структурах, имеющая коммерческую ценность. В отличие от коммерческой тайны (в коммерческих структурах) защищаемая государством конфиденциальная информация не ограничивается только коммерческой ценностью, поэтому служебная тайна является составной частью конфиденциальной информации. В государственных структурах еще может быть информация, имеющая политическую или иную ценность. Поскольку к служебной тайне она не относится, ей необходимо присваивать гриф "конфиденциально" или иной гриф (к примеру, "для служебного пользования", применяемый в органах исполнительной власти и установленный постановлением Правительства Российской Федерации от 3 ноября 1994 г. N 1233).

Такая трактовка категории "служебная тайна" соответствует проекту Федерального закона "О коммерческой тайне", где предусмотрено при передачи информации с грифом "коммерческая тайна" в государственные органы охранять ее как служебную тайну (статья 18, часть 1 проекта Закона).

За разглашение служебной тайны уголовная ответственность новым Уголовным кодексом РФ не предусмотрена, в отличие от коммерческой тайны (статья 183).

В одном органе государственной власти (управления), в государственной или коммерческой организации могут циркулировать несколько видов информации, как своей, так и "чужой", то есть других собственников информации, которые передали ее им в установленном порядке.

К примеру, в Банке России это государственная тайна, конфиденциальная информация (в том числе служебная тайна), банковская тайна, коммерческая тайна коммерческих банков.

В коммерческом банке это государственная тайна и конфиденциальная информация, переданные ему государственными органами или организациями в установленном порядке; банковская тайна, коммерческая тайна о его коммерческой деятельности.

Следует уточнить, что охрана в кредитных организациях, в Банке России тайны об операциях, о счетах и вкладах клиентов и корреспондентов (банковская тайна), а также иных сведений, устанавливаемых кредитной организацией, предусмотрено статьей 26 Федерального закона "О банках и банковской деятельности". Под иными сведениями, необходимо понимаются сведения о "производственной" (коммерческой) деятельности соответствующей организации, не подпадающие под понятие банковской тайны, но так же, как и она, не подлежащие, по решению этой организации, широкому распространению.

Очевидно, что организация защиты информации в государственных и коммерческих кредитных организациях имеет свою специфику и требует единого подхода и координации со стороны Банка России.

Статьей 21 (часть 3) "Закона об информации" предусмотрен контроль со стороны органов государственной власти за соблюдением требований к защите информации с ограниченным доступом, порядок которого определяет Правительство Российской Федерации.

Это означает, что контроль состояния защиты должен охватывать все три составляющие информации с ограниченным доступом, входящей в государственные информационные ресурсы:

· информацию, составляющую государственную тайну;

· конфиденциальную информацию;

· персональные данные о гражданах.

При этом, контроль в равной степени должен охватывать и негосударственные структуры при наличии у них (при передаче им на законном основании) указанных видов информации, входящих в государственные информационные ресурсы.

2.3 ISO/IEC TR 13335 Информационные технологии. Руководство по управлению безопасностью ИТ . (Information technology -- Guidelines for the management of IT Security)

ISO 13335 отражает широкий комплекс методологических задач, которые необходимо решать при проектировании систем обеспечения безопасности любых ИС. В его пяти частях внимание сосредоточено на основных принципах и методах проектирования равнопрочных систем защиты ИС от угроз различных видов. Это руководство достаточно полно систематизирует основные методы и процессы подготовки проекта защиты для последующей разработки конкретной комплексной системы обеспечения безопасности функционирования ИС. Изложение базируется на понятии риска от угроз любых негативных воздействий на ИС.

В первой части стандарта описаны функции средств защиты и необходимые действия по их реализации, модели уязвимости и принципы взаимодействия средств защиты. При проектировании систем защиты рекомендуется учитывать: необходимые функции защиты; угрозы; уязвимость; негативные воздействия; риски; защитные меры; ресурсы (аппаратные, информационные, программные, людские) и их ограниченность.

В остальных частях стандарта предложены и развиваются концепция и модель управления и планирования построения системы защиты, взаимодействие компонентов которой упрощенно представлено на схеме.

В стандарте выделены функциональные компоненты и средства обеспечения безопасности, а также принципы их взаимодействия. Процессы управления защитой должны включать: управление изменениями и конфигурацией; анализ и управление риском; прослеживаемость функций; регистрацию, обработку и мониторинг инцидентов. Приводятся общие требования к оценке результатов обеспечения безопасности, а также возможные варианты организации работы специалистов для комплексного обеспечения безопасности ИС. Систематизированы политика и техника планирования, выбора, построения и использования средств обеспечения безопасности для ограничения допустимого риска при различных схемах взаимодействия и средствах защиты. Рекомендуются различные подходы и стратегии при создании систем защиты и поддержке их последующего развития. Содержание частей стандарта детализирует общие концепции и достаточно точно определяется их названиями. Изложенную в стандарте модель планирования обеспечения безопасности целесообразно конкретизировать и использовать как фрагмент системного проекта ИС.

2.3.1 ISO/IEC TR 13335-1:1996 Концепция и модели обеспечения безопасности информационных технологий.

Часть 1 ISO/IEC TR 13335 представляет основные концепции управления и модели, существенные для введения в управление информационной безопасностью. Эти понятия и модели далее обсуждаются и развиваются в остальных частях, чтобы обеспечить более подробное руководство. Вместе эти части могут использоваться, чтобы помочь определять и управлять всеми аспектами информационной безопасности. 1 Часть необходима для полного понимания последующих частей ISO/IEC TR 13335.

2.3.2 ISO/IEC TR 13335-2:1997. Планирование и управление безопасностью информационных технологий.

Основные направления этой части ISO/IEC TR 13335 - это объекты, существенные для управления информационной безопасностью и отношения между этими объектами. Эти руководящие принципы полезны для определения и управления всеми аспектами информационной безопасности. Хорошее знакомство с понятиями и моделями, введенными в Части 1, существенно для полного понимания этой части.

Часть вторая рассматривает аспекты управления и планирования, включая:

· Определение целей, стратегий и политик ИТ-безопасности;

· Определение организационных требований к ИТ-безопасности;

· Управление рисками ИТ-безопасности;

· Планирование реализации адекватных мер ИТ-безопасности;

· Разработку программы осведомления о безопасности;

· Планирование дополнительных программ мониторинга, про верки и поддержания служб безопасности;

· Разработку планов действий в экстренных ситуациях.

2.3.3 ISO/IEC TR 13335-3:1998. Техника управления безопасностью ИТ.

Эта часть ISO/IEC TR 13335 определяет технологии управления информационной безопасностью. Технологии основываются на общих руководящих принципах, положенных в ISO/IEC TR 13335-1 и ISO/IEC TR 13335-2. Часть 3 охватывает также разработку плана ИТ-безопасности, его реализации и тестирования, с последующим регулярным пересмотром, анализом нештатных ситуаций, аккредитацией и концептуальным проектированием.

2.3.4 ISO/IEC TR 13335-4:2000. Выбор средств обеспечения безопасности.

Эта часть ISO/IEC TR 13335 обеспечивает руководство в выборе средств защиты, с учетом нужд и необходимого уровня безопасности. Он описывает процесс выбора средств защиты в зависимости от риска и беспокойства о безопасности и специфической среды организации. Он показывает, как достигать соответствующего уровня защиты, и как его поддерживать приложением базовой линии безопасности.

Дается разъяснение, как подход, показанный в этой части ISO/IEC TR 13335 поддерживает технологию управления информационной безопасностью, описанную в ISO/IEC TR 13335-3.

2.3.5 ISO/IEC TR 13335-5:2001. Безопасность внешних связей.

ISO/IEC TR 13335-5 обеспечивает руководство в том, что касается сетей и связи, ответственным за управление информационной безопасности. Это руководство поддерживает идентификацию и анализ связи, относящиеся к факторам, на которые следует обратить внимание для того, чтобы установить требования сетевой безопасности.

Эта часть ISO/IEC TR 13335 основана на Части 4 этого Технического Отчета. Она обеспечивает руководство по сетям и связям для ответственных за управление ИТ-безопасностью, и информацию о том, как идентифицировать и анализировать факторы, связанные с безопасностью коммуникационных сетей.

В пределах данного TR не рассматриваются советы по детализированному дизайну и аспекты реализации областей технической защиты. Эти советы будут рассматриваться в будущих документах ISO.

2.4 ISO/IEC 15408: 1999. Информационная технология - Методы и средства защиты информации - Критерии оценки безопасности ИТ. Security techniques -- Evaluation criteria for IT security

2.4.1 Часть 1. Представление и общая модель

2.4.1.1 Концепция общих критериев

В соответствии с концепцией ОК требования безопасности объекта оценки подразделяются на две категории: функциональные требования и требования гарантированности.

В функциональных требованиях ОК описаны те функции объекта оценки, которые обеспечивают безопасность ИТ. Например, функциональные требования включают требования идентификации, установления подлинности (аутентификации) пользователей, протоколирования (аудита) и др.

Требования гарантированности отражают качество объекта оценки, дающее основание для уверенности в том, что требуемые меры безопасности объекта реализованы правильно и эффективны. Гарантированность получается на основе изучения назначения, структуры и функционирования объекта оценки. Требования гарантированности включают требования к организации процесса разработки и требования поиска, анализа и воздействия на потенциально уязвимые с точки зрения безопасности места.

В ОК функциональные требования и требования гарантированности представлены в одном и том же общем стиле и используют одну и ту же организацию и терминологию.

Термин класс используется для наиболее общей группировки требований безопасности. Все члены класса разделяют общее намерение при отличии в охвате целей безопасности.

Члены класса названы семействами. Семейство - группировка наборов требований безопасности, которые обеспечивают выполнение определенной части целей безопасности, но могут отличаться в акценте или жесткости.

Члены семейства названы компонентами. Компонент описывает определенный набор требований безопасности - наименьший выбираемый набор требований безопасности для включения в структуры, определенные в ОК.

Компоненты построены из элементов. Элемент - самый нижний и неделимый уровень требований безопасности, на котором производится оценка их удовлетворения.

Организация требований безопасности в ОК по иерархии класс - семейство - компонент - элемент помогает потребителю правильно определить компоненты, как только будут идентифицированы угрозы безопасности объекта оценки.

Компоненты в семействе могут находиться в иерархической связи, когда необходимо наращивание требований для выполнения одной из целей безопасности, или нет, когда имеет место качественно новое требование.

Между компонентами могут существовать зависимости. Зависимости возникают, когда компонент сам недостаточен для выполнения цели безопасности и необходимо наличие другого компонента. Зависимости могут существовать между функциональными компонентами, компонентами гарантированности и между теми и другими. Чтобы гарантировать законченность требований к объекту оценки, зависимости должны быть учтены при включении компонентов в Профиль защиты и Задание по Безопасности. Компоненты могут быть преобразованы с помощью разрешенных действий, чтобы обеспечить выполнение определенной политики безопасности или противостоять определенной угрозе. Не все действия допустимы на всех компонентах. Каждый компонент идентифицирует и определяет разрешенные действия или обстоятельства, при которых действие может применяться к компоненту, и результаты применения действия. К разрешенным действиям относятся: назначение, выбор и обработка.

Назначение разрешает заполнить спецификацию идентифицированного параметра при использовании компонента. Параметр может быть признаком или правилом, которое конкретизирует требование к определенной величине или диапазону величин. Например, элемент функционального компонента может заявлять, что данное действие должно быть выполнено неоднократно. В этом случае назначение обеспечивает число или диапазон чисел, которые должны использоваться в параметре.

Выбор - это действие выбора одного или большего количества пунктов из списка, чтобы конкретизировать возможности элемента.

Обработка позволяет включить дополнительные детали в элемент и предполагает интерпретацию требования, правила, константы или условия, основанную на целях безопасности. Обработка должна только ограничить набор возможных приемлемых функций или механизмов, чтобы осуществить требования, но не увеличивать их. Обработка не позволяет создавать новые требования или удалять существующие и не влияет на список зависимостей, связанных с компонентом.

ОК определяют также набор структур, которые объединяют компоненты требований безопасности.

Промежуточная комбинация компонентов названа пакетом. Пакет включает набор требований, которые обеспечивают выполнение поднабора целей безопасности. Пакет предназначен для многократного использования и определяет требования, которые являются необходимыми для достижения идентифицированных целей. Пакет может использоваться для формирования Профилей Защиты и Заданий по Безопасности.

Уровни гарантии оценки - предопределенные пакеты требований гарантии. Уровень гарантированности - это набор базовых требований гарантии для оценки. Каждый из уровней содержит полный набор требований гарантии и определяет масштаб гарантии в ОК.

Профиль Защиты содержит набор функциональных требований и компонентов требований гарантированности, включенных в соответствующий уровень гарантии оценки. Профиль защиты предназначен для многократного использования и определяет совокупность требований безопасности к объекту оценки, которые являются необходимыми и эффективными для достижения поставленных целей.

Задание по Безопасности содержит набор требований безопасности, которые могут быть представлены ссылкой на Профиль Защиты, непосредственно на требования ОК или сформулированы в явном виде. Задание по Безопасности выражает требования безопасности для конкретного объекта оценки. Задание по Безопасности включает также спецификацию объекта оценки в виде функций безопасности, которые должны обеспечить выполнение требований безопасности, и мер гарантии, которые необходимы, чтобы удовлетворить заданные требования гарантированности. Каждая функция безопасности должна обеспечивать выполнение по крайней мере одного требования безопасности. Функции безопасности должны быть определены на уровне детализации, необходимом для понимания назначения и поведения функции. Все ссылки на механизмы безопасности и методы, включенные в ЗБ, должны наглядно показывать, какие механизмы или методы используются при выполнении данной функции. Меры гарантии должны соответствовать требованиям гарантированности таким образом, чтобы было видно, какие меры удовлетворяют какие требования. Соответствующее определение мер гарантированности может быть сделано применительно к планам обеспечения качества, этапам жизненного цикла или планам управления.

Задание по Безопасности - основа для соглашения между Разработчиками объекта оценки, Потребителями и Оценщиками относительно безопасности объекта оценки.

При выражении функций безопасности и гарантий в Профилях Защиты и Заданиях по Безопасности необходимо учитывать следующие ограничения.

Профиль Защиты определен как набор требований, который состоит только из компонентов или пакетов функциональных требований, приведенных в Части 2, и одного из уровней гарантии, при необходимости усиленного дополнительными компонентами гарантии из Части 3 ОК.

В Задании по Безопасности предусматривается возможность включения функциональных требований, не содержащихся в Части 2 ОК, и требований гарантированности, не содержащихся в Части 3. Однако, при включении новых компонентов в ЗБ необходимо учитывать следующее:

а) Такие требования должны быть четко и недвусмысленно сформулированы, чтобы их оценка и демонстрация соответствия были выполнимы. Уровень детализации и способ выражения соответствующих требований ОК должен использоваться как образец.

б) Результаты оценки, полученные с использованием функциональных компонентов, не входящих в Часть 2 ОК, и требований гарантированности, не входящих в Часть 3 ОК, должны быть также квалифицированы. Включение новых требований в Задание по Безопасности не только требует соответствия структуре и правилам ОК, но и не гарантирует универсальное принятие результатов оценки различными специалистами.

Результатом оценки должен быть общий вывод, в котором описана степень соответствия объекта оценки функциональным требованиям и требованиям гарантированности.

После оценки изделия ИТ, предназначенного для широкого использования, результаты оценки могут быть включены в каталог оцененных изделий, чтобы они стали доступными более широкому кругу потребителей.

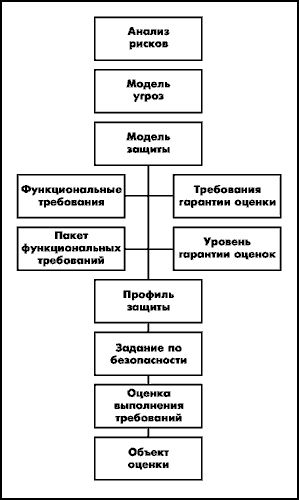

Концептуальная схема оценки безопасности ИТ на основе ОК представлена на рисунке 2.2.

Рис. 2.2 Концептуальная схема оценки безопасности ИТ на основе Общих критериев

2.4.1.2 Целевая направленность ОК

Оценка безопасности ИТ - это методология исследования свойств безопасности изделия или системы информационной технологии, называемых в ОК объектами оценки.

При этом могут быть идентифицированы три группы пользователей с общим интересом к этим оценкам: потребители объекта оценки, разработчики объекта оценки и оценщики объекта оценки. Общие критерии разработаны таким образом, чтобы удовлетворить потребности всех трех групп пользователей.

Потребители могут использовать оценку, чтобы решить, выполняет ли оцененное изделие или система требования по безопасности. ОК играют важную роль при задании потребителем функциональных требований к безопасности ИТ. ОК содержат также требования гарантии оценки, поскольку это - одна из главных целей. Потребители могут использовать оценку, чтобы сравнивать различные изделия или системы. ОК дают потребителям, особенно группам потребителей с общим интересом, возможность использования предопределенной структуры требований, названной Профилем Защиты, чтобы выразить их специальные требования к объекту оценки для обеспечения безопасности ИТ.

ОК помогают Разработчикам при подготовке к оценке и оценке их изделий или систем. Разработчики могут идентифицировать те требования, которые будут удовлетворены их изделием или системой, стремясь к тому, чтобы объект оценки соответствовал функциональным требованиям безопасности и требованиям гарантии оценки. Эти требования содержатся в зависимо-выполняемой структуре, названной Заданием по Безопасности. Разработчики могут использовать ОК, чтобы определить свои обязанности и действия при оценке объекта. ОК описывают действия, которые разработчик должен выполнить, и определяют содержание результатов оценки.

ОК содержат критерии, которые нужно использовать Оценщикам при формировании заключений относительно соответствия объектов оценки требованиям безопасности. ОК описывают набор общих действий, которые оценщик должен выполнить, но не определяют процедуры, которые нужно использовать при выполнении этих действий. Документ с методиками оценки должен дополнить ОК в этой области.

ОК могут быть полезны в качестве рекомендаций и для других групп пользователей, интересующихся или отвечающих за безопасность ИТ, например: служащим охраны, отвечающим за организационные вопросы безопасности ИТ; внутренним и внешним ревизорам, отвечающим за адекватность оценки мер безопасности системы; идеологам безопасности и проектировщикам, отвечающим за спецификацию мер безопасности системы или изделия ИТ; ответственным за принятие ИТ в эксплуатацию в специфических условиях окружения; Заказчикам, ответственным за управление и корректность программы оценки безопасности ИТ.

2.4.2 Часть 2. Функциональные требования безопасности. Функциональные требования ОК

Функциональные требования к системе защиты информации ПОБ выбираются из рассматриваемых в ОК одиннадцати функциональных классов, поименованных аббревиатурами на английском языке.

· Аудит безопасности (FAU: Security audit). Аудит системы безопасности - это распознавание, регистрация, хранение и анализ информации, относящейся к системе безопасности.

· Связь (FCO: Communication). Выполнение требований этого класса гарантирует, что передающий информацию не сможет отказаться от посланного сообщения, а принимающий - от его получения.

· Криптографическая поддержка (FCS: Cryptographic support). Класс содержит семейства требований по управлению криптографическими ключами и операциями.

· Защита данных пользователя (FDP: User data protection). Класс определяет требования безопасности, относящиеся к защите данных пользователя при вводе, выводе и хранении информации.

· Идентификация и аутентификация (FIA: Identification and authentication). Требования этого класса имеют дело с определением и верификацией пользователей, их полномочий в системе, а также с правильной привязкой атрибутов безопасности к каждому пользователю.

· Управление безопасностью (FMT: Security management). Класс содержит требования по управлению атрибутами и данными функций безопасности, а также ролями безопасности.

· Секретность (FPR: Privacy). Реализация требований данного класса обеспечит защиту пользователя от раскрытия и злоупотреблений его полномочиями другими пользователями.

· Защита функций безопасности ПОБ (FPT: Protection of the TSF). Класс содержит функциональные требования, относящиеся к целостности и управлению механизмами безопасности системы (независимо от специфики реализуемой политики безопасности).

· Использование ресурсов (FRU: Resource utilisation). Требования этого класса обеспечивают доступность необходимых ресурсов (таких, как возможность обработки и/или хранения), а также защиту в случае блокировки функциональных возможностей, вызванных отказами системы.

· Доступ к ПОБ (FTA: TOE access). Класс определяет функциональные требования контроля за установленным сеансом работы пользователя независимо от требований по идентификации и аутентификации.

· Надежный маршрут/канал (FTP: Trusted path/channels). Класс обеспечивает требования:

· Надежного коммуникационного маршрута между пользователями и функциями безопасности системы;

· Надежного канала связи между функциями безопасности системы.

2.4.3 Часть 3. Требования гарантии безопасности

2.4.3.1 Требования гарантии ОК

Стандарт вводит следующие классы гарантии, поименованные аббревиатурами на английском языке:

1. Управление конфигурацией (ACM: Configuration management). УК обеспечивает сохранение целостности предмета оценки безопасности (ПОБ) требованием дисциплины и управления при уточнении и модификации ПОБ. УК предотвращает несанкционированные изменения, добавления или удаления в ПОБ, гарантируя таким образом совпадение ПОБ и документации, используемых для оценки, с теми, что подготовлены для распространения.

2. Поставка и функционирование (ADO: Delivery and operation). Класс гарантии ADO определяет требования к мерам, процедурам и стандартам, касающимся надежной поставки, инсталляции и эксплуатационного использования ПОБ, гарантирующие, что защита безопасности, предложенная ПОБ, не скомпрометирована в процессе перемещения, инсталляции, запуска и функционирования.

3. Разработка (ADV: Development). Этот класс гарантии определяет требования к пошаговому уточнению функций безопасности из обобщенной спецификации ПОБ в ЦБ сверху вниз к фактической реализации. Каждое из результирующих представлений функций безопасности обеспечивает информацию, которая помогает эксперту при сертификации определить, удовлетворены ли функциональные требования ПОБ.

4. Руководящие документы (AGD: Guidance documents). Класс гарантии определяет требования понятности и полноты эксплуатационной документации, предоставляемой разработчиком. Документация для конечных пользователей и для администраторов - важный фактор безопасного функционирования ПОБ.

5. Жизненный цикл (ALC: Life cycle support). Этот класс точно определяет модель жизненного цикла для всех шагов разработки ПОБ, в том числе процедур и политики устранения изъянов, правильного использования инструментов и методов, а также мер безопасности, применяемых для защиты среды разработки; класс, таким образом, определяет требования к гарантии.

6. Испытания (ATE: Tests). Данный класс гарантии устанавливает требования к испытаниям, которые демонстрируют, что функции безопасности удовлетворяют функциональным требованиям безопасности ПОБ.

7. Оценка уязвимых мест (AVA: Vulnerability assessment). Данный класс гарантии определяет требования, направленные на идентификацию уязвимых мест, сохраняющихся при эксплуатации. Точнее, он выявляет уязвимые места, введенные при построении, функционировании, неправомерном использовании или неправильном конфигурировании ПОБ.

Дополнительные требования к поддержке гарантии рассматриваются в отдельном классе "Обслуживание гарантии" (AMA: Maintenance of assurance) с использованием структуры класса. Данный класс гарантии направлен на обеспечение уровня гарантии, чтобы ПОБ продолжал соответствовать своей цели безопасности при изменениях в ПОБ или его среде. Каждое из семейств в этом классе идентифицирует действия разработчика и оценщика, выполняемые после того, как ПОБ успешно оценен, хотя некоторые требования могут быть применены и во время оценки.

Таким образом, стандарт "ISO/IEC 15408: 1999. Информационная технология - Методы и средства защиты информации - Критерии оценки безопасности ИТ" важен в качестве перспективной основы для создания согласованной с международными требованиями национальной нормативно-методической базы информационной безопасности.

2.5 ISO/IEC 17799:2000 Информационные технологии – Код практики для управления информационной безопасностью. Information technology -- Code of practice for information security management

ISO 17799 - наиболее признанный стандарт безопасности. Он основан на стандарте BS 7799, который в последний раз опубликовывался в мае 1999, издании, которое само включало многие дополнения и улучшения предшествующих версий. Первая версия ISO 17799 была опубликована в декабре 2000.

Стандарт ISO17799 исчерпывающее охватывает круг вопросов безопасности. Он содержит значительное количество управляющих требований, некоторые из них чрезвычайно сложные. Он разделен на десять основных секций, каждая охватывает отдельную тему или область:

Планирование Непрерывности Дела

Цели этой секции: противодействие нарушениям деятельности торговой фирмы и критических деловых процессов воздействиями существенных неисправностей или бедствий.

Управление Доступом к Системе

Цели этой секции:

1. управление доступом к информации;

2. предотвращение несанкционированного доступа к информационным системам;

3. гарантирование защиты сетевых услуг (служб);

4. предотвращение несанкционированного доступа к компьютеру;

5. обнаружение несанкционированной деятельности;

6. гарантирование информационной безопасности при использовании мобильной обработки и теле-сетевых средств.

Разработка и Эксплуатация Системы

Цели этой секции:

1. гарантирование, что безопаcность заложена в операционные системы;

2. предотвращение потери, модификации или неправильного употребления данных пользователя в прикладных системах;

3. защита конфиденциальности, достоверности и целостности информации;

4. гарантирование, что IT проекты и поддерживающие мероприятия проводятся безопасным способом;

5. поддержание безопасности системы прикладного программного обеспечения и данных.

Физическая Безопасность и Безопасность Окружающей среды

Цели этой секции:

1. предотвращение несанкционированного доступа, ущерба и влияния на недвижимость торговой фирмы и информации;

2. предотвращение убытка, ущерба или компрометации фондов и нарушения деятельности торговой фирмы;

3. предотвращение компроментации или кражи информации и средств обработки информации.

Согласие

Цели этой секции:

1. избегание нарушений любых уголовных или гражданских законов, уставных, регулирующих или договорных обязательств и любых требований безопасности;

2. гарантирование согласия систем с организационными политиками безопасности и стандартами;

3. расширение эффективности и минимизация влияния на процесс аудита системы.

Безопасность Персонала

Цели этой секции:

1. уменьшение риска человеческой ошибки, кражи, мошенничества или неправильного употребления средств;

2. проверка, что пользователи отдают себе отчет об угрозах информационной безопасности и касаются, и оснащаются, чтобы поддержать корпоративную политику безопасности в ходе их нормальной работы;

3. минимизация ущерба от инцидентов безопасности и сбоев и узнавание о таких инцидентах.

Безопасность Организации

Цели этой секции:

1. управление информационной безопасностью в пределах Компании;

2. поддержание безопасности средств обработки организационной информации, и информационных фондов, доступных третьим сторонам;

3. поддержание безопасности информации, когда ответственность за обработку информации передается в другую организацию.

Компьютерное и Сетевое Управление

Цели этой секции:

1. гарантирование правильной и безопасной работы средств обработки информации;

2. минимизация риска отказов системы;

3. защита целостности программного обеспечения и информации;

4. поддержание целостности и доступности информационной обработки и связи;

5. гарантирование охраны информации в сетях и защиты поддерживающей инфраструктуры;

6. предотвращение ущерба фондам и нарушений деятельности торговой фирмы;

7. предотвращение потери, модификации или неправильного употребления информации, обмениваемой между организациями.

Классификация Актива и Управление

Цели этой секции:

1. поддержание соответствующей защиты корпоративных фондов и гарантирование, что информационные фонды получают соответствующий уровень защиты.

Политики Безопасности

Цели этой секции:

1. обеспечение направления управления и поддержки информационной безопасности.

В каждой секции подробные утверждения образуют стандарт.

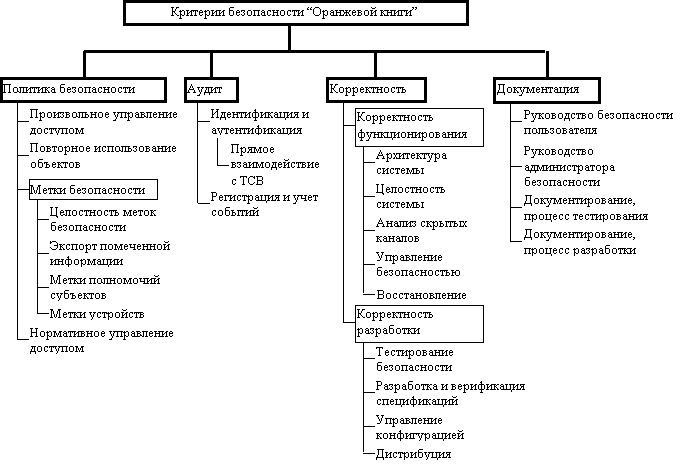

2.6 Таксономия требований и критериев “Оранжевой книги”

В “Оранжевой книге” предложены три категории требований безопасности –политика безопасности, аудит и корректность, в рамках которых сформулированы шесть базовых требований безопасности. Первые четыре требования направлены непосредственно на обеспечение безопасности информации, а два последних – на качество самих средств защиты. Рассмотрим эти требования подробнее.

2.6.1 Политика безопасности

Требование 1. Политика безопасности

Система должна поддерживать точно определенную политику безопасности. Возможность осуществления субъектами доступа к объектам должна определяться на основании их идентификации и набора правил травления доступом. Там, где необходимо, должна использоваться политика нормативного управления доступом. позволяющая эффективно реализовать разграничение доступа к категорированной информации (информации, отличенной грифом секретности, типа “секретно”, “сов. секретно” и т.д.).

Требование 2. Метки

С объектами должны быть ассоциированы метки безопасности, используемые в качестве атрибутов контроля доступа. Для реализации нормативного управления доступом система должна обеспечивать возможность присваивать каждому объекту метку или набор атрибутов, определяющих степень конфиденциальности (гриф секретности) объекта и/или режимы доступа к этому объекту.

2.6.2 Аудит

Требование 3. Идентификация и аутентификация

Все субъекты должны иметь уникальные идентификаторы. Контроль доступа должен осуществляться на основании результатов идентификации субъекта и объекта доступа, подтверждения подлинности их идентификаторов (аутентификации) и правил разграничения доступа. Данные, используемые для идентификации и аутентификации, должны быть защищены от несанкционированного доступа, модификации и уничтожения и должны быть ассоциированы со всеми активными компонентами компьютерной системы, функционирование которых критично с точки зрения безопасности.

Требование 4. Регистрация и учет

Для определения степени ответственности пользователей за действия в системе, все происходящие в ней события, имеющие значение с точки зрения безопасности, должны отслеживаться и регистрироваться в защищенном протоколе. Система регистрации должна осуществлять анализ общего потока событий и выделять из него только те события, которые оказывают влияние ни безопасность для сокращения объема протокола и повышения эффективности его анализа. Протокол событий должен быть надежно защищен от несанкционированного доступа, модификации или уничтожения.

2.6.3 Корректность

Требование 5. Контроль корректности функционирования средств защиты

Средства защиты должны содержать независимые аппаратные и/или программные компоненты, обеспечивающие работоспособность функций защиты. Это означает. что все средства защиты, обеспечивающие политику безопасности,, управление атрибутами и меткими безопасности, идентификацию и аутентификацию, регистрацию и учет, должны находится под контролем средств, проверяющих корректность их функционирования. Основной принцип контроля корректности состоит в том, что средства контроля должны быть полностью независимы от средств защиты.

Требование 6. Непрерывность защиты

Все средства защиты (в т.ч. и реализующие данное требование) должны быть защищены от несанкционированного вмешательства и/или отключения, причем эта защита должна быть постоянной и непрерывной в любом режиме функционирования системы защиты и компьютерной системы в целом. Данное требование распространяется на весь жизненный цикл компьютерной системы. Кроме того, его выполнение является одним из ключевых аспектов формального доказательства безопасности системы.

Рассматриваемые далее критерии безопасности компьютерных систем представляют собой конкретизацию данных обобщенных требований.

2.6.4 Таксономия критериев безопасности

Приведенные выше базовые требования к безопасности служат основой для критериев, образующих единую шкалу оценки безопасности компьютерных систем, определяющую семь классов безопасности.

Ввиду широкой доступности самой “Оранжевой книги” и ее многочисленных обзоров и интерпретаций приведем только схему, отражающую таксономию предложенных в ней функциональных требований безопасности (рис. 2.3).

Рис. 2.3 Таксономия требований “Оранжевой книги”.

2.6.5 Классы безопасности компьютерных систем

Поскольку “Оранжевая книга” достаточно подробно освещалась в отечественных исследованиях, ограничимся только кратким обзором классов безопасности.

“Оранжевая книга” предусматривает четыре группы критериев, которые соответствуют различной степени защищенности: от минимальной (группа D) до формально доказанной (группа А). Каждая группа включает один или несколько классов. Группы D и А содержат по одному классу (классы D1 и А1 соответственно), группа С – классы C1, C2, а группа В – B1, B2, ВЗ, характеризующиеся различными наборами требований безопасности. Уровень безопасности возрастает при движении от группы D к группе А, а внутри группы – с возрастанием номера класса.

2.7 Руководящие документы Гостехкомиссии России.

2.7.1 Основные положения.

В 1992 году Гостехкомиссия (ГТК) при Президенте Российской федерации (РФ) опубликовала пять Руководящих документов, посвященных вопросам защиты от несанкционированного доступа к информации. Мы рассмотрим важнейшие их них: "Концепция защиты средств вычислительной техники от несанкционированного доступа к информации", "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации", "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации".

Идейной основой этих документов является "Концепция защиты средств вычислительной техники от несанкционированного доступа к информации (НСД)", содержащая систему взглядов ГТК на проблему информационной безопасности и основные принципы защиты компьютерных систем. С точки зрения разработчиков данных документов основная и едва ли не единственная задача средств безопасности - это обеспечение защиты от несанкционированного доступа (НСД) к информации. Если средствам контроля и обеспечения целостности еще уделяется некоторое внимание, то поддержка работоспособности систем обработки информации (как мера защиты от угроз работоспособности) вообще не упоминается. Определенный уклон в сторону поддержания секретности объясняется тем, что эти документы были разработаны в расчете на применение в информационных системах министерства обороны и спецслужб РФ, а также недостаточно высоким уровнем информационных технологий этих систем по сравнению с современным.

Этот документ основан на результатах многочисленных исследований в области обеспечения безопасности информационных технологий 80-х — начала 90-х годов, а также на анализе опыта использования “Оранжевой книги”. Документ представляет собой базу для разработки и сертификации компонентов информационных технологий с точки зрения обеспечения безопасности. Создание “Федеральных критериев безопасности информационных технологий” преследовало следующие цели:

1. Определение универсального и открытого для дальнейшего развития набора основных требований безопасности, предъявляемых к современным информационным технологиям. Требования к безопасности и критерии оценки уровня защищенности должны соответствовать современному уровню развития информационных технологий и учитывать его прогресс в будущем. Стандарт предлагает обоснованный и структурированный подход к разработке требований безопасности, налагаемых на продукты информационных технологий с учетом областей их применения.

2. Совершенствование существующих требований и критериев безопасности. В связи с развитием информационных технологий назрела необходимость пересмотра фундаментальных принципов безопасности с учетом появления новых областей их применения, как в государственном, так и в частном секторе.

3. Приведение в соответствие между собой принятых в разных странах требований и критериев безопасности информационных технологий.

4. Нормативное закрепление основополагающих принципов информационной безопасности. Стандарт является обобщением основных принципов обеспечения безопасности информационных технологий, разработанных в 80-е годы, и обеспечивает преемственность по отношению к ним с целью сохранения достижений в области защиты информации.

2.7.2 Таксономия критериев и требований безопасности.

Руководящие документы ГТК предлагают две группы критериев безопасности - показатели защищенности средств вычислительной техники (СВТ) от НСД и критерии защищенности автоматизированных систем (АС) обработки данных. Первая группа позволяет оценить степень защищенности (правда, только относительно угроз одного типа - НСД) отдельно поставляемых потребителю компонентов ВС, а вторая рассчитана на полнофункциональные системы обработки данных.

Поскольку данные документы легко доступны и часто служили объектами комментариев и критики, ограничимся только кратким обзором их основных положений.

2.7.2.1 Показатели защищенности СВТ от НСД.

Данный руководящий документ устанавливает классификацию СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Под СВТ понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Данные показатели содержат требования защищенности СВТ от НСД к информации и применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры ЭВМ). Конкретные перечни показателей определяют классы защищенности СВТ и описываются совокупностью требований. Совокупность всех средств защиты составляет комплекс средств защиты (КСЗ).

Установлено семь классов защищенности СВТ от НСД к информации. Самые низкие требования предъявляются к системам, соответствующим седьмому классу, самые высокие к первому.

Показатели защищенности и установленные требования к классам приведены в таб. 2.1.

Таблица 2.1

| Наименование показателя | Класс защищенности | |||||

| 6 | 5 | 4 | 3 | 2 | 1 | |

| Дискреционный принцип контроля доступа | + | + | + | = | + | = |

| Мандатный принцип контроля доступа | -- | -- | + | = | = | = |

| Изоляция модулей | -- | -- | + | = | + | = |

| Маркировка документов | -- | -- | + | = | = | = |

| Защита ввода и вывода на отчужденный физический носитель информации | -- | -- | + | = | = | = |

| Сопоставление пользователя с устройством | -- | -- | + | = | = | = |

| Идентификация и аутентификация | + | = | + | = | = | = |

| Гарантии проектирования | -- | + | + | + | + | + |

| Регистрация | -- | + | + | + | = | = |

| Взаимодействие пользователя с КСЗ | -- | -- | -- | + | = | = |

| Надежное восстановление | -- | -- | -- | + | = | = |

| Целостность КСЗ | -- | + | + | + | = | = |

| Контроль модификации | -- | -- | -- | -- | + | = |

| Контроль дистрибуции | -- | -- | -- | -- | + | = |

| Гарантии архитектуры | -- | -- | -- | -- | -- | + |

| Тестирование | + | + | + | + | + | = |

| Руководство пользователя | + | = | = | = | = | = |

| Руководство по КСЗ | + | + | = | + | + | = |

| Тестовая документация | + | + | + | + | + | = |

| Конструкторская (проектная) документация | + | + | + | + | + | + |

Обозначения:

''--'' - нет требований к данному классу

"+" - новые или дополнительные требования

"=" - требования совпадают с требованиями к СВТ предыдущего класса

"КСЗ" - комплекс средств защиты

2.7.2.2 Требования к защищенности автоматизированных систем.

Данные требования являются составной частью критериев защищенности автоматизированных систем обработки информации от НСД. Требования сгруппированы вокруг реализующих их подсистем защиты. В отличие от остальных стандартов, отсутствует раздел, содержащий требования по обеспечению работоспособности системы, зато присутствует раздел, посвященный криптографическим средствам (другие стандарты не содержат даже упоминания о криптографии, так как рассматривают ее исключительно в качестве механизма, реализующего остальные требования, такие, как аутентификацию, контроль целостности и т. д.). Таксономия требований к средствам защиты АС от НСД приведена на рис. 2.4.

2.7.2.3 Классы защищенности автоматизированных систем.

Документы ГТК устанавливают девять классов защищенности АС от НСД, каждый из которых характеризуется определенной совокупностью требований к средствам защиты. Классы подразделяются на три группы, отличающиеся спецификой обработки информации в АС. Группа АС определяется на основании следующих признаков:

· наличие в АС информации различного уровня конфиденциальности;

· уровень полномочий пользователей АС на доступ к конфиденциальной информации;

· режим обработки данных в АС (коллективный или индивидуальный).

Сокращения:

СВТ - средства вычислительной техники СЗИ НСД-системы защиты информации от несанкционированного доступа

| -Идентификация, проверка подлинности, контроль доступа -Управление потоками информации | -Регистрация и учет -Учет носителей информации -Очистка освобождаемых областей памяти -Сигнализация попыток нарушения защиты | -Шифрование конфиденциальной информации -Шифрование информации, принадлежащей различным субъектам доступа на различных ключах -Использование сертифицированных криптографических средств | -Обеспечение целостности программных средств и обрабатываемой информации -Физическая охрана СВТ и носителей информации -Наличие администратора защиты информации -Периодическое тестирование СЗИ НСД -Наличие средств восстановления СЗИ НСД -Использование сертифицированных средств защиты |

Рис. 2.4 Таксономия требования к средствам защиты АС от НСД.

В пределах каждой группы соблюдается иерархия классов защищенности АС. Класс, соответствующий высшей степени защищенности для данной группы, обозначается индексом NA, где N - номер группы (от 1 до 3). Следующий класс обозначается NБ и т.д.

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые полномочия доступа ко всей информации, обрабатываемой и/или хранимой в АС на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности. Не все пользователи имеют равные права доступа. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

В таб. 2.2 приведены требования к подсистемам защиты для каждого класса.

Таб.2.2 Требования к подсистемам.

| Подсистемы и требования | Группы | ||||||||

| Группа1 | Группа2 | Группа3 | |||||||

| Классы | Классы | Классы | |||||||

| 3Б | 3А | 2Б | 2А | 1Д | 1Г | 1В | 1Б | 1А | |

| 1.Подсистема управления доступом 1.1.Идентификация.Проверка подлинности и контроль доступа субъектов в систему, | + | + | + | + | + | + | + | + | + |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, | + | + | + | + | + | ||||

| к программам, | + | + | + | + | + | ||||

| к томам, каталогам, файлам, записям, полям записей. | + | + | + | + | + | ||||

| 1.2.Управление потоками информации | + | + | + | + | |||||

| 2.Подсистема регистрации и учета 2.1.Регистрация и учет: входа/выхода субъектов доступа в/из системы (узла сети) | + | + | + | + | + | + | + | + | + |

| выдачи печатных (графических) выходных документов | + | + | + | + | + | + | |||

| запуска/завершения программ и процессов (заданий, задач ) | + | + | + | + | + | ||||

| доступа программ субъектов к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи, | + | + | + | + | + | ||||

| доступа программ субъектов, доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, каталогам, файлам, записям, полям записей, | + | + | + | + | + | ||||

| изменения полномочий субъектов доступа, | + | + | + | ||||||

| создаваемых защищаемых объектов доступа | + | + | + | + | |||||

| 2.2.Учет носителей информации | + | + | + | + | + | + | + | + | + |

| 2.3.Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | + | + | + | + | + | + | |||

| 2.4.Сигнализация попыток нарушения зашиты | + | + | + | ||||||

| 3.Криптографическая подсистема 3.1.Шифрование конфиденциальной информации | + | + | + | ||||||

| 3.2.Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | + | ||||||||

| 3.3.Использование аттестованных (сертифицированных) криптографических средств | + | + | + | ||||||

| 4.Подсистема обеспечения целостности 4.1.Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + |

| 4.2.Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + |

| 4.3.Наличие администратора (службы) защиты информации в АС | + | + | + | + | |||||

| 4.4.Периодическое тестирование СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.5.Наличие средств восстановления СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.6.Использование сертифицированных средств защиты | + | + | + | + | + | ||||

Обозначения:

"+" - требования к данному классу присутствует

"СЗИ НСД" - система защиты информации от несанкционированного доступа

• Группа D. Минимальная защита

Класс D1. Минимальная защита. К этому классу относятся все системы, которые не удовлетворяют требованиям других классов.

• Группа С. Дискреционная защита

Группа С характеризуется наличием произвольного управления доступом и регистрацией действий субъектов.

Класс C1 Дискреционная защита. Системы этого класса удовлетворяют требованиям обеспечения разделения пользователей и информации и включают средства контроля и управления доступом, позволяющие задавать ограничения для индивидуальных пользователей, что дает им возможность защищать свою приватную информацию от других пользователей. Класс С1 рассчитан на многопользовательские системы, в которых осуществляется совместная обработка данных одного уровня секретности.

Класс С2. Управление доступом. Системы этого класса осуществляют более избирательное управление доступом, чем системы класса С1, с помощью применения средств индивидуального контроля за действиями пользователей. регистрацией, учетом событий и выделением ресурсов.

• Группа В. Мандатная защита

Основные требования этой группы – нормативное управление доступом с использованием меток безопасности, поддержка модели и политики безопасности, а также наличие спецификаций на функции ТСВ. Для систем этой группы монитор взаимодействий должен контролировать все события в системе.

Класс В1. Защита с применением меток безопасности.

Системы класса В1 должны соответствовать всем требованиям, предъявляемым к системам класса С2, и. кроме того, должны поддерживать определенную неформально модель безопасности, маркировку данных и нормативное управление доступом. При экспорте из системы информация должна подвергаться маркировке. Обнаруженные в процессе тестирования недостатки должны быть устранены.

Класс В2. Структурированная защита.

Для соответствия классу В2 ТСВ системы должно поддерживать формально определенную и четко документированную модель безопасности, предусматривающую произвольное и нормативное управление доступом, которое распространяется по сравнению с системами класса В1 на все субъекты. Кроме того, должен осуществляться контроль скрытых каналов утечки информации. В структуре ТСВ должны быть выделены элементы, критичные с точки зрения безопасности. Интерфейс ТСВ должен быть четко определен, а его архитектура и реализация должны быть выполнены с учетом возможности проведения тестовых испытаний. По сравнению с классом R1 должны быть усилены средства средства аутентификации. Управление аутентификации. Управление безопасностью осуществляется администраторами системы. Должны быть предусмотрены средства управления конфигурацией.

Класс ВЗ. Домены безопасности.

Для соответствия этому классу ТСВ системы должно поддерживать монитор взаимодействий, который контролирует все типы доступа субъектов к объектам и который невозможно обойти. Кроме того, ТСВ должно быть структурировано с целью исключения из него подсистем, не отвечающих за реализацию функций защиты, и быть достаточно компактно для эффективного тестирования и анализа. В ходе разработки и реализации ТСВ должны применяться методы и средства, направленные на минимизацию его сложности. Средства аудита должны включать механизмы оповещения администратора при возникновении событий, имеющих значение для безопасности системы. Требуется наличие средств восстановления работоспособности системы.

• Группа А. Верифицированная защита

Данная группа характеризуется применением формальных методов верификации корректности работы механизмов управления доступом (произвольного и нормативного). Требуется дополнительная документация, демонстрирующая, что архитектура и реализация ТСВ отвечают требованиям безопасности.

Класс A1. Формальная верификация.

Системы класса А1 функционально эквивалентны системам класса ВЗ, и к ним не предъявляется никаких дополнительных функциональных требований. В отличие от систем класса ВЗ в ходе разработки должны применяться формальные методы верификации, что позволяет с высокой уверенностью получить корректную реализацию функций защиты. Процесс доказательства адекватности реализации начинается на ранней стадии разработки с построения формальной модели политики безопасности и спецификаций высокого уровня. Для обеспечения методов верификации системы класса А1 должны содержать более мощные средства управления конфигурацией и защищенную процедуру дистрибуции.

Приведенные классы безопасности надолго определили основные концепции безопасности и ход развития средств защиты.

Компоненты системы безопасности.

Начиная с этой лекции, мы рассмотрим все существующие компоненты системы безопасности, их взаимодействие.

На рис. 3.1 показаны все компоненты, их взаимосвязь и воздействие друг на друга