Классы безопасности информационных систем

Методы и средства защиты информации

Лекция 15

Концепция создания защищенных КС

1.Принципы создания защищенных КС

При разработке и построении комплексной системы защиты информации в компьютерных системах необходимо придерживаться определенных методологических принципов проведения исследований, проектирования, производства, эксплуатации и развития таких систем. Системы защиты информации относятся к классу сложных систем и для их построения могут использоваться основные принципы построения сложных систем с учетом специфики решаемых задач:

- параллельная разработка КС и СЗИ;

- системный подход к построению защищенных КС;

- многоуровневая структура СЗИ;

- иерархическая система управления СЗИ;

- блочная архитектура защищенных КС;

- возможность развития СЗИ;

- дружественный интерфейс защищенных КС с пользователями и обслуживающим персоналом.

Первый из приведенных принципов построения СЗИ требует проведения одновременной параллельной разработки КС и механизмов защиты. Только в этом случае возможно эффективно обеспечить реализацию всех остальных принципов. Причем в процессе разработки защищенных КС должен соблюдаться разумный компромисс между созданием встроенных неразделимых механизмов защиты и блочных унифицированных средств и процедур защиты. Только на этапе разработки КС можно полностью учесть взаимное влияние блоков и устройств собственно КС и механизмов защиты, добиться системности защиты оптимальным образом.

Принцип системности является одним из основных концептуальных и методологических принципов построения защищенных КС. Он предполагает:

• анализ всех возможных угроз безопасности информации;

• обеспечение защиты на всех жизненных циклах КС;

• защиту информации во всех звеньях КС;

• комплексное использование механизмов защиты.

Потенциальные угрозы выявляются в процессе создания и исследования модели угроз. В результате исследований должны быть получены данные о возможных угрозах безопасности информации, о степени их опасности и вероятности реализации. При построении СЗИ учитываются потенциальные угрозы, реализация которых может привести к существенному ущербу и вероятность таких событий не является очень близкой к нулю.

Защита ресурсов КС должна осуществляться на этапах разработки, производства, эксплуатации и модернизации, а также по всей технологической цепочке ввода, обработки, передачи, хранения и выдачи информации. Реализация этих принципов позволяет обеспечить создание СЗИ, в которой отсутствуют слабые звенья как на различных жизненных циклах КС, так и в любых элементах и режимах работы КС.

Механизмы защиты, которые используются при построении защищенных систем, должны быть взаимоувязаны по месту, времени и характеру действия. Комплексность предполагает также использование в оптимальном сочетании различных методов и средств защиты информации: технических, программных, криптографических, организационных и правовых. Любая, даже простая СЗИ является комплексной.

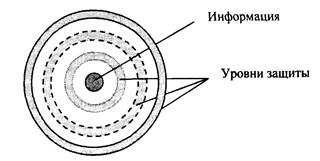

Система защиты информации должна иметь несколько уровней, перекрывающих друг друга, т. е. такие системы целесообразно строить по принципу построения матрешек. Чтобы добраться до закрытой информации, злоумышленнику необходимо «взломать» все уровни защиты (рис. 1).

Рис. 1. Многоуровневая КСЗИ

Например, для отдельного объекта КС можно выделить 6 уровней (рубежей) защиты:

1) охрана по периметру территории объекта;

2) охрана по периметру здания:

3) охрана помещения;

4) защита аппаратных средств;

5) защита программных средств;

6) защита информации.

Комплексные системы защиты информации всегда должны иметь централизованное управление. В распределенных КС управление защитой может осуществляться по иерархическому принципу. Централизация управления защитой информации объясняется необходимостью проведения единой политики в области безопасности информационных ресурсов в рамках предприятия, организации, корпорации, министерства. Для осуществления централизованного управления в СЗИ должны быть предусмотрены специальные средства дистанционного контроля, распределения ключей, разграничения доступа, изготовления атрибутов идентификации и другие.

Одним из важных принципов построения защищенных КС является использование блочной архитектуры. Применение данного принципа позволяет получить целый ряд преимуществ:

• упрощается разработка, отладка, контроль и верификация устройств (программ, алгоритмов);

• допускается параллельность разработки блоков;

• используются унифицированные стандартные блоки;

• упрощается модернизация систем;

• удобство и простота эксплуатации.

Основываясь на принципе блочной архитектуры защищенной КС, можно представить структуру идеальной защищенной системы. В такой системе имеется минимальное ядро защиты, отвечающее нижней границе защищенности систем определенного класса (например, ПЭВМ). Если в системе необходимо обеспечить более высокий уровень защиты, то это достигается за счет согласованного подключения аппаратных блоков или инсталляции дополнительных программных средств (аналог режима «Plug and Play» в ОС Windows 98).

В случае необходимости могут быть использованы более совершенные блоки КС, чтобы не допустить снижения эффективности применения системы по прямому назначению. Это объясняется потреблением части ресурсов КС вводимыми блоками защиты.

Стандартные входные и выходные интерфейсы блоков позволяют упростить процесс модернизации СЗИ, альтернативно использовать аппаратные или программные блоки. Здесь просматривается аналогия с семиуровневой моделью OSI.

При разработке сложной КС, например, вычислительной сети, необходимо предусматривать возможность ее развития в двух направлениях: увеличения числа пользователей и наращивания возможностей сети по мере совершенствования информационных технологий.

С этой целью при разработке КС предусматривается определенный запас ресурсов по сравнению с потребностями на момент разработки. Наибольший запас производительности необходимо предусмотреть для наиболее консервативной части сложных систем - каналов связи. Часть резерва ресурсов КС может быть востребована при развитии СЗИ. На практике резерв ресурсов, предусмотренный на этапе разработки, исчерпывается уже на момент полного ввода в эксплуатацию сложных систем. Поэтому при разработке КС предусматривается возможность модернизации системы. В этом смысле сложные системы должны быть развивающимися или открытыми. Термин открытости в этой трактовке относится и к защищенным КС. Причем механизмы защиты, постоянно совершенствуясь, вызывают необходимость наращивания ресурсов КС. Новые возможности, режимы КС, а также появление новых угроз в свою очередь стимулируют развитие новых механизмов защиты. Важное место в процессе создания открытых систем играют международные стандарты в области взаимодействия устройств, подсистем. Они позволяют использовать подсистемы различных типов, имеющих стандартные интерфейсы взаимодействия.

Комплексная система защиты информации должна быть дружественной по отношению к пользователям и обслуживающему персоналу. Она должна быть максимально автоматизирована и не должна требовать от пользователя выполнять значительный объем действий, связанных с СЗИ. Комплексная СЗИ не должна создавать ограничений в выполнении пользователем своих функциональных обязанностей. В СЗИ необходимо предусмотреть меры снятия защиты с отказавших устройств для восстановления их работоспособности.

2. Этапы создания комплексной системы защиты информации

Система защиты информации должна создаваться совместно с создаваемой компьютерной системой. При построении системы защиты могут использоваться существующие средства защиты, или же они разрабатываются специально для конкретной КС. В зависимости от особенностей компьютерной системы, условий ее эксплуатации и требований к защите информации процесс создания КСЗИ может не содержать отдельных этапов, или содержание их может несколько отличаться от общепринятых норм при разработке сложных аппаратно-программных систем. Но обычно разработка таких систем включает следующие этапы:

- разработка технического задания;

- эскизное проектирование;

- техническое проектирование;

- рабочее проектирование;

- производство опытного образца.

Одним из основных этапов разработки КСЗИ является этап разработки технического задания. Именно на этом этапе решаются практически все специфические задачи, характерные именно для разработки КСЗИ.

Процесс разработки систем, заканчивающийся выработкой технического задания, называют научно-исследовательской разработкой, а остальную часть работы по созданию сложной системы называют опытно-конструкторской разработкой. Опытно-конструкторская разработка аппаратно-программных средств ведется с применением систем автоматизации проектирования, алгоритмы проектирования хорошо изучены и отработаны. Поэтому особый интерес представляет рассмотрение процесса научно-исследовательского проектирования.

3. Научно-исследовательская разработка КСЗИ

Целью этого этапа является разработка технического задания на проектирование КСЗИ. Техническое задание содержит основные технические требования к разрабатываемой КСЗИ, а также согласованные взаимные обязательства заказчика и исполнителя разработки. Технические требования определяют значения основных технических характеристик, выполняемые функции, режимы работы, взаимодействие с внешними системами и т. д.

Аппаратные средства оцениваются следующими характеристиками: быстродействие, производительность, емкость запоминающих устройств, разрядность, стоимость, характеристики надежности и др. Программные средства характеризуются требуемым объемом оперативной и внешней памяти, системой программирования, в которой разработаны эти средства, совместимостью с ОС и другими программными средствами, временем выполнения, стоимостью и т. д.

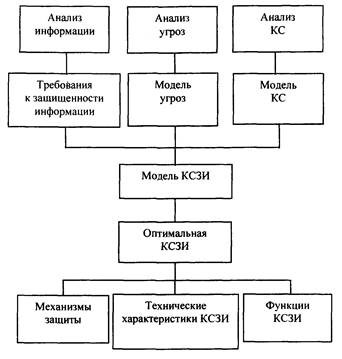

Получение значений этих характеристик, а также состава выполняемых функций и режимов работы средств защиты, порядка их использования и взаимодействия с внешними системами составляют основное содержание этапа научно-исследовательской разработки. Для проведения исследований на этом этапе заказчик может привлекать исполнителя или научно-исследовательское учреждение, либо организует совместную их работу. Научно-исследовательская разработка начинается с анализа угроз безопасности информации, анализа защищаемой КС и анализа конфиденциальности и важности информации в КС (рис. 2).

Рис. 2. Последовательность и содержание научно-исследовательской разработки КСЗИ

Прежде всего производится анализ конфиденциальности и важности информации, которая должна обрабатываться, храниться и передаваться в КС. На основе анализа делается вывод о целесообразности создания КСЗИ. Если информация не является конфиденциальной и легко может быть восстановлена, то создавать КСЗИ нет необходимости. Не имеет смысла также создавать КСЗИ в КС, если потеря целостности и конфиденциальности информации связана с незначительными потерями.

В этих случаях достаточно использовать штатные средства КС и, возможно, страхование от утраты информации.

При анализе информации определяются потоки конфиденциальной информации, элементы КС, в которых она обрабатывается и хранится. На этом этапе рассматриваются также вопросы разграничения доступа к информации отдельных пользователей и целых сегментов КС. На основе анализа информации определяются требования к ее защищенности. Требования задаются путем присвоения определенного грифа конфиденциальности, установления правил разграничения доступа.

Очень важная исходная информация для построения КСЗИ получается в результате анализа защищаемой КС. Так как КСЗИ является подсистемой КС, то взаимодействие системы защиты с КС можно определить как внутреннее, а взаимодействие с внешней средой - как внешнее (рис. 3).

Рис. 3. Схема взаимодействия КСЗИ

Внутренние условия взаимодействия определяются архитектурой КС. При построении КСЗИ учитываются:

• географическое положение КС;

• тип КС (распределенная или сосредоточенная);

• структуры КС (техническая, программная, информационная и т. д.);

• производительность и надежность элементов КС;

• типы используемых аппаратных и программных средств и режимы их работы;

• угрозы безопасности информации, которые порождаются внутри КС (отказы аппаратных и программных средств, алгоритмические ошибки и т. п.).

Учитываются следующие внешние условия:

• взаимодействие с внешними системами;

• случайные и преднамеренные угрозы.

Анализ угроз безопасности является одним из обязательных условий построения КСЗИ. По результатам проведенного анализа строится модель угроз безопасности информации в КС. Модель угроз безопасности информации в КС содержит систематизированные данные о случайных и преднамеренных угрозах безопасности информации в конкретной КС. Систематизация данных модели предполагает наличие сведений обо всех возможных угрозах, их опасности, временных рамках действия, вероятности реализации. Часто модель угроз рассматривается как композиция модели злоумышленника и модели случайных угроз. Модели представляются в виде таблиц, графов или на вербальном уровне. При построении модели злоумышленника используются два подхода:

1) модель ориентируется только на высококвалифицированного злоумышленника-профессионала, оснащенного всем необходимым и имеющего легальный доступ на всех рубежах защиты;

2) модель учитывает квалификацию злоумышленника, его оснащенность (возможности) и официальный статус в КС.

Первый подход проще реализуется и позволяет определить верхнюю границу преднамеренных угроз безопасности информации.

Второй подход отличается гибкостью и позволяет учитывать особенности КС в полной мере. Градация злоумышленников по их квалификации может быть различной. Например, может быть выделено три класса злоумышленников:

1. высококвалифицированный злоумышленник-профессионал;

2. квалифицированный злоумышленник-непрофессионал;

3. неквалифицированный злоумышленник-непрофессионал. Класс злоумышленника, его оснащенность и статус на объекте КС определяют возможности злоумышленника по несанкционированному доступу к ресурсам КС.

Угрозы, связанные с непреднамеренными действиями, хорошо изучены, и большая часть их может быть формализована. Сюда следует отнести угрозы безопасности, которые связаны с конечной надежностью технических систем. Угрозы, порождаемые стихией или человеком, формализовать сложнее. Но с другой стороны, по ним накоплен большой объем статистических данных. На основании этих данных можно прогнозировать проявление угроз этого класса.

Модель злоумышленника и модель случайных угроз позволяют получить полный спектр угроз и их характеристик. В совокупности с исходными данными, полученными в результате анализа информации, особенностей архитектуры проектируемой КС, модели угроз безопасности информации позволяют получить исходные данные для построения модели КСЗИ.

Критерии оценки надежных компьютерных систем

Критерии оценки были разработаны министерством обороны США в 1983 году с целью:

- определение требований безопасности, предъявляемых к аппаратному, программному и специальному обеспечению компьютерных систем;

- выработки соответствующей методологии анализа политики безопасности.

"Оранжевая книга" ориентирована на многопользовательские операционные системы, используемые в системах военного применения, поэтому главными в ней оказались требования, направленные на обеспечение секретности в физически защищенных военных вычислительных системах. Дальнейшее развитие тема безопасности получила в стандарте США "Федеральные критерии безопасности информационных технологий" (1992 год).

В "Оранжевой книге" предложены три группы требований безопасности - политика безопасности, подотчетность и гарантированность (корректность).

1. Основные элементы политики безопасности:

- добровольное управление доступом;

- метки безопасности;

- принудительное управление доступом;

- безопасность повторного использования объектов.

Безопасность повторного использования объектов - предохраняет от случайного или преднамеренного извлечения секретной информации из "мусора".

Безопасность повторного использования должна гарантироваться для областей оперативной памяти, магнитных носителей всех видов, для буферной памяти принтеров.

Если сотрудник (пользователь) уходит из организации, следует не только лишить его возможности входа в систему, но и запретить доступ от его имени ко всем объектам. В противном случае, новый сотрудник может получить ранее использованный идентификатор, а с ним и все права своего предшественника.

2. Подотчетность включает:

- идентификация и аутентификация объектов и субъектов;

- анализ регистрационной информации;

- предоставление надежного пути.

Анализ (аудит) имеет дело с действиями (событиями), связанными с безопасностью системы. К числу таких событий относятся:

- вход в систему (успешный или нет);

- выход из системы;

- обращение к удаленной системе;

- операции с файлами (открыть, закрыть, переименовать, удалить);

- изменение привилегий или иных атрибутов безопасности (режим доступа, уровня благонадежности пользователя).

Перечень событий, которые следует протоколировать, зависит от избранной политики безопасности и специфики системы, т.к. если фиксировать все события, объем регистрационной информации будет расти очень быстро и ее эффективный анализ будет невозможным.

"Оранжевая книга" предусматривает наличие средств выборочного протоколирования действий как отдельных пользователей, так и определенных событий.

Надежный путь связывает пользователя непосредственно с надежной вычислительной базой, минуя потенциально опасные компоненты. Цель предоставления надежного пути - дать пользователю уверенность в подлинности обслуживающей его системы.

3. Гарантированность (корректность) содержит:

- контроль корректности функционирования средств защиты;

- непрерывность защиты.

Средства защиты должны содержать независимые аппаратные и/или программные компоненты, обеспечивающие работоспособность функций защиты. Это означает, что все средства защиты должны находится под контролем средств, проверяющих правильность их работы. Кроме того, все средства защиты должны быть защищены от несанкционированного вмешательства и/или отключения. Эта защита должна быть постоянной и непрерывной в любом режиме функционирования как компьютера, так и самой системы защиты.

Классы безопасности информационных систем

"Оранжевая книга" определяет четыре уровня безопасности (надежности) систем - D,C,B,A, которые соответствуют различной степени защищенности информационных систем: от минимальной (группа D) до максимальной, формально доказанной (группа А). Каждая группа включает класс или несколько классов: А1, В1,В2,В3, С1,С2, D1.

Уровень безопасности возрастает от группы D к А, а внутри группы с возрастанием номера класса.

Группа D включает все системы, которые не удовлетворяют требованиям других классов.

Группа С характеризуется наличием произвольного управления доступом и регистрацией действий субъектов.

Группа В - основные требования этой группы нормативное (мандатное) управление доступом с использованием меток безопасности, поддержка модели и политики безопасности.

Группа А характеризуется применением формальных методов проверки корректности работы механизмов управления доступом (произвольного и нормативного).

Классификация АС по уровню защищенности от НСД

Установлено девять классов защищенности АС, каждый класс характеризуется определенной минимальной совокупностью требований по защите.

Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС:

Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит 2 класса - 3Б и 3А.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые полномочия ко всей информации, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит 2 класса - 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит 5 классов - 1Д, 1Г, 1В, 1Б И 1А.

Требования к средствам защиты АС от НСД

| Подсистема Управления доступом | Подсистема Регистрации и учета | Криптографическая система | Подсистема Обеспечения целостности |

| Идентификация, проверка подлинности, контроль доступа | Регистрация и учет | Шифрование конфиденциальной информации | Обеспечение целостности программных средств и обрабатываемой информации |

| Управление потоками информации | Учет носителей информации | Шифрование информации, принадлежащей различным субъектам доступа на разных ключах | Физическая охрана СВТ и носителей информации |

| Очистка освобождаемых областей памяти | Использование сертифицированных криптографических средств | Наличие администратора защиты информации | |

| Сигнализация попыток нарушения защиты | Периодическое тестирование СЗИ НСД | ||

| Наличие средств восстановления СЗИ НСД | |||

| Использование сертифицированных средств защиты |