Использование кластерных систем

Вопросы по «Администрированию ИС»

1. Понятие домена. Принцип работы. Лес и дерево доменов.

Домен – это область пространства иерархических имен сети Интернет, которая обслуживается набором серверов доменных имен (DNS) и централизованно администрируется.

Работа DNS достаточно проста, но из-за незнания её основ возникает основная масса проблем и вопросов при переносе существующего доменного имени и регистрации нового.

Остановимся немного подробней на описании самой схемы.

- Когда пользователь запускает веб-браузер в вводит название домена сайта, его ПК отправляет запрос к DNS-серверу интернет-провайдера для получения IP-адреса, на котором находится домен (1).

- Если DNS-серверы провайдера не обнаруживают в своем кэше информации о запрашиваемом сайте, то отправляют запрос на корневые DNS-серверы (2).

- Корневой DNS-сервер ищет в своей базе данных информацию о серверах имен хостинг-провайдера, на которых присутствует этот сайт. Далее, он сообщает их кэширующему DNS-серверу провайдера (3).

- После того, как кэширующий DNS-сервер интернет-провайдера получает информацию о серверах имен хостинг-провайдера он опрашивает любой из них (4) и, в случае получения положительного результата получения IP-адреса (5), помещает в кэш. Кэширование используется для того, чтобы снизить как нагрузку на интернет-каналы, так и для ускорения получения результата запроса.

- После этого DNS-сервер провайдера передает IP-адрес браузеру пользователя, совершившему запрос сайта (6).

- И уже после этого браузер, получив IP-адрес запрашиваемого сайта, переходит на сам сайт (7 и 8).

Структурные объекты:

- Сервер — компьютер, выполняющий определённые роли в домене.

- Контроллер домена — сервер, хранящий каталог и обслуживающий запросы пользователей к каталогу. Помимо хранения данных контроллер домена может выступать в качестве одной из FSMO-ролей.

- Домен — минимальная структурная единица организации Active Directory.

- Дерево доменов — иерархическая система доменов, имеющая единый корень (корневой домен).

- Лес доменов — множество деревьев доменов, находящихся в различных формах доверительных отношений.

2. Понятие распределенных информационных баз. Принцип работы.

Изменения конфигурации допускаются только в корневом узле распределенной информационной базы с последующим ее распространением по иерархии от корневого узла к его подчиненным и т. д. Таким образом, механизм управления распределенными информационными базами обеспечивает наличие во всех узлах распределенной информационной базы одной и той же конфигурации.

Изменение данных допускается в любом узле распределенной информационной базы. Синхронизация данных достигается путем распространения изменений данных, произведенных в одном узле, во все структуры распределенной информационной базы

Если в рамках всей распределенной информационной базы поддерживается полная идентичность конфигурации, то полная идентичность данных не обязательна. Состав данных, изменения которых передаются в рамках распределенной информационной базы, может регулироваться как «по вертикали» (путем определения множества объектов конфигурации, данные которых участвуют в обмене), так и «по горизонтали» (путем задания условий на передачу и прием изменений на уровне отдельных элементов данных).

Планы обмена занимают центральное место и в управлении распределенными информационными базами. Но для того чтобы тот или иной план обмена мог использоваться для организации распределенной информационной базы, у него при конфигурировании должно быть установлено свойство Распределенная информационная база.

Данные в распределенной информационной базе переносятся с помощью сообщений, предоставляемых инфраструктурой сообщений. В отличие от универсальных механизмов обмена данными, содержимое сообщений, передаваемых между узлами распределенной информационной базы, не может быть произвольным, а является регламентированным протоколом обмена, принятым для распределенной информационной базы.

Состав данных, изменениями которых будет производиться обмен в рамках распределенной информационной базы, определяется составом плана обмена. Вхождение объекта конфигурации в состав плана обмена показывает, что изменения данных, соответствующих объекту конфигурации, могут регистрироваться для узлов данного плана обмена. Но в отличие от универсальных механизмов обмена данными, номенклатура данных, обмен которыми может производиться в рамках распределенной информационной базы, строго ограничена составом соответствующего плана обмена.

Для регистрации изменений данных в распределенной информационной базе задействована служба регистрации изменений. Элементы данных помещаются в сообщение с использованием механизмов XML-сериализации. Помимо изменений данных между узлами распределенной информационной базы передаются изменения конфигурации, а также некоторая дополнительная служебная информация. Регистрация изменений конфигурации и включение их в сообщение обмена в распределенной информационной базе осуществляются полностью автоматически и недоступны для пользователя и разработчика конфигураций.

3. Основные понятия баз данных.

База данных (БД) – совокупность взаимосвязанных, хранящихся вместе данных при наличии такой минимальной избыточности, которая допускает их использование оптимальным образом для одного или нескольких приложений.

Создание базы данных, ее поддержка и обеспечение доступа пользователей к ней осуществляется централизованно с помощью специального программного инструментария – системы управления базами данных.

Система управления базами данных (СУБД) – это комплекс программных и языковых средств, необходимых для создания баз данных, поддержания их в актуальном состоянии и организации поиска в них необходимой информации.

Концептуальная модель БД описывает сущности, их свойства и связи между ними; не зависит от конкретной СУБД.

Сущность (entity) – это реальный или представляемый тип объекта, информация о котором должна сохраняться и быть доступна. В диаграммах сущность представляется в виде прямоугольника, содержащего имя сущности. При этом имя сущности – это имя типа, а не некоторого конкретного экземпляра этого типа. Примеры сущностей: ФАКУЛЬТЕТ, ГРУППА, СТУДЕНТ. Каждый экземпляр сущности (объект) должен быть отличим от любого другого экземпляра той же сущности.

Пример экземпляров сущности ФАКУЛЬТЕТ: ПС, ФМ, АТ и т.п., сущности СТУДЕНТ: Иванов А.П., Петрова Н.Н. и т.п.

Связь (relationship) – это графически изображаемая ассоциация, устанавливаемая между двумя сущностями. Связь может существовать между двумя разными сущностями или между сущностью и ей же самой (рекурсивная связь). Возможны связи на основе отношений:

один-к-одному;

один-ко-многим;

многие-ко-многим.

4. Лицензирование продуктов 1С:Предприятие.

Основные поставки продуктов системы «1С:Предприятие 8», содержащие программную часть (технологическую платформу) и прикладные решения для автоматизации различных задач управления и учета (конфигурации), выпускаются в виде однопользовательских продуктов. В комплект основной поставки входит дистрибутив на CD-ROM, комплект документации, однопользовательский ключ защиты от несанкционированного доступа (ключ защиты) для порта USB, Лицензионное соглашение, разрешающее использование программного продукта на одном компьютере, и другие материалы.

Для использования продуктов системы «1С:Предприятие» на двух и более компьютерах в пределах одной локальной вычислительной сети требуется приобретение дополнительных лицензий. Фирмой «1С» выпускаются дополнительные лицензии на 1, 5, 10, 20 и 50 рабочих мест, необходимое пользователю количество рабочих мест складывается из этих лицензий.

Дополнительные лицензии правомерно использовать только вместе с легально приобретенным основным программным продуктом системы «1С:Предприятие 8». При покупке дополнительных лицензий пользователям необходимо предъявлять регистрационную карточку на основную поставку «1С:Предприятия 8».

В комплект поставки дополнительных лицензий входит ключ защиты (USB), Лицензионное соглашение, разрешающее одновременную работу с программным продуктом для соответствующего числа рабочих мест, и талоны, дающие право на приобретение дополнительных книг из комплекта документации (одна книга по выбору пользователя на каждое дополнительно лицензируемое рабочее место). Цена одной книги из комплекта документации для пользователя составляет 10 у.е.. При покупке пользователь обязан предъявить талон, в котором должно быть указано наименование книги и название организации, талон подписывается руководителем организации и заверяется печатью.

Для использования программных продуктов системы «1С:Предприятие 8» в варианте «клиент-сервер» необходимо также приобрести дополнительную лицензию на использование сервера 1С:Предприятия независимо от количества приобретенных лицензий на дополнительные рабочие места. В комплект поставки лицензии на использование сервера 1С:Предприятия входит Лицензионное соглашение, ключ защиты (USB) и книга «1С:Предприятие 8 клиент-сервер. Особенности установки и использования».

Продукты системы "1С:Предприятие 8" подразделяются на следующие категории:

- основные поставки, которые содержат платформу, прикладное решение (конфигурацию) и лицензию на использование продукта на одном рабочем месте;

- клиентские лицензии, или лицензии на дополнительные рабочие места;

- лицензии на сервер "1С:Предприятия 8" (сервер приложения);

- наборы ("бандлы"), включающие несколько перечисленных выше продуктов;

- специализированные продукты, расширяющие область применения системы "1С:Предприятие", такие как технология 1cfresh разработки и публикации облачных решений, мобильные приложения и другие.

В системе программ "1С:Предприятие 8" применяется программная и аппаратная защита. В поставке продуктов содержится набор пинкодов программной защиты либо аппаратный ключ (USB). При этом продукты системы "1С:Предприятие 8" могут при работе с одной и той же информационной базой одновременно использовать и программные, и аппаратные лицензии.

5. Электронная цифровая подпись. Принцип работы.

Электронная цифровая подпись (далее – ЭЦП) используется людьми при работе

в интернете – с ее помощью можно передать любые официальные документы в электронном виде, а также принять участие в электронных торгах. Работа ЭЦП основывается на присоединении к удостоверяемой информации блока данных, несущих сведения о владельце подписи в зашифрованном виде.

Принцип работы ЭЦП основывается на следующей последовательности действий:

· документ шифруется обладателем подписи при помощи доступного только ему закрытого ключа;

· документ дешифруется получателем при помощи принадлежащего ему закрытого ключа и сертификата открытого ключа, принадлежащего отправителю.

Для работы с ЭЦП нам, прежде всего, необходим цифровой сертификат и закрытый ключ.

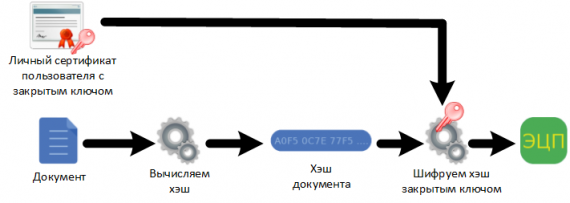

Сначала, нам необходимо установить ЭЦП под документом.

Установка ЭЦП происходит в два шага:

1. Берём документ, который мы хотим подписать и вычисляем хэш от этого документа. (Упрощённо, хэш — это односторонняя математическая функция преобразования документа произвольной длинны, в документ фиксированной длинны).

2. Затем, этот полученный хэш шифруем нашим закрытым ключом.

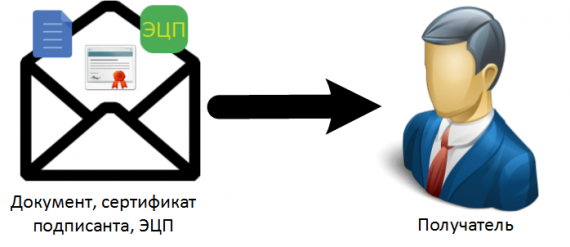

Теперь документ, с прикреплённой к нему ЭЦП и нашим сертификатом, отправляем получателям.

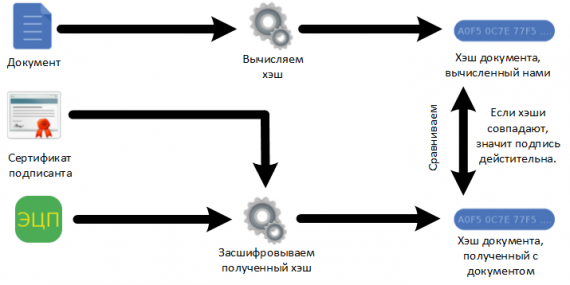

Получив подписанный документ, нам необходимо проверить подпись — действительна она или нет.

Проверка ЭЦП происходит несколько сложнее:

1. Берём документ, подпись под которым необходимо проверить, вычисляем хэш от этого документа.

2. Берём цифровой сертификат пользователя, который подписал документ и прикреплённую к документу ЭЦП (которая является зашифрованым на закрытом ключе подписсанда хэшом оригинального документа) и расшифровываем с помощью открытого ключа.

Таким образом, у нас есть два хэша — тот, который мы вычислили сами и тот, который мы получили вместе с документом и расшифровали открытым ключом подписанта.

3. Теперь сравниываем эти хэши. Если хэши совпадают, значит подпись действительна, если хэши различаются, значит подпись неделйствительна.

Открытый и закрытый ключ ЭЦП

Ключевая пара, необходимая для создания электронной подписи и последующей ее расшифровки, состоит из открытого и закрытого ключей. Открытый ключ электронной цифровой подписи представляет собой набор символов, соответствующих закрытому ключу. Для того чтобы соотнести между собой открытый ключ и его владельца, используется сертификат открытого ключа, подтверждающий данное соответствие. Закрытый ключ, принадлежащий отправителю, позволяет зашифровать документ перед его отправкой. Хранение закрытого ключа осуществляется на специальных физических носителях, обладающих высокой степенью защиты и возможностью генерирования ключа датчиками случайных чисел.

Методы шифрования ЭЦП

В настоящее время существуют следующие методы создания ЭЦП: - симметричный – с использованием одного и того же ключа для шифровки и расшифровки данных; - асимметричный – с использованием пары ключей, один из которых является секретным. Второй метод является более надежным и используется при создании ЭЦП для работы на торговых площадках и т.д.

что нам даёт использование цифровой подписи:

1. Неизменяемость в процессе передачи или хранения — если документ был изменён, то хэш, который мы вычислим, и который был прикрёплён к документу, буду разные, следовательно, подпись будет неделйстительная, из чего можно сделать вывод, что документ был изменён;

2. Неотказуемость от авторства — если подпись верна, значит подписант, сертификат (точнее открытый ключ из сертификата) которого используется для расшифрования хэша и является автором документа;

Для того, чтобы было невозможно подделать ЭЦП, закрытый ключ должен быть в единственном экземпляре и доступ к нему должен быть только у владельца. Это можно реализовать используя смарт-карты, но это уже совсем другая история.

6. Кластеры. Принцип работы. Классификация.

Кластер — это модульная многопроцессорная система, созданная на базе стандартных вычислительных узлов, соединенных высокоскоростной коммуникационной средой. Сейчас слова «кластер» и «суперкомпьютер» в значительной степени синонимы.

Вычислительный кластер — это совокупность

компьютеров, объединенных в рамках некоторой сети для решения одной задачи, которая для пользователя представляется в качестве единого ресурса.

Привлекательной чертой кластерных технологий является то, что они позволяют для достижения необходимой производительности объединять в единые вычислительные системы компьютеры самого разного типа, начиная от персональных компьютеров и заканчивая мощными суперкомпьютерами. Широкое распространение кластерные технологии получили как средство создания систем суперкомпьютерного класса из составных частей массового производства, что значительно удешевляет стоимость вычислительной системы.

Понятие "единый ресурс" означает наличие программного обеспечения, дающего

возможность пользователям, администраторам и прикладным программам считать,

что имеется только одна сущность, с которой они работают, - кластер.

В качестве вычислительных узлов в кластере обычно используются

однопроцессорные персональные компьютеры, двух- или четырехпроцессорные SMP-

серверы. Каждый узел работает под управлением своей копии операционной

системы, в качестве которой чаще всего используются стандартные

операционные системы: Linux, NT, Solaris и т.п. Состав и мощность узлов

может меняться даже в рамках одного кластера, давая возможность создавать

неоднородные системы. Выбор конкретной коммуникационной среды определяется

многими факторами: особенностями класса решаемых задач, необходимостью

последующего расширения кластера и т.п. Возможно включение в конфигурацию

специализированных компьютеров, например, файл-сервера, и, как правило,

предоставлена возможность удаленного доступа на кластер через Internet.

Из определения архитектуры кластерных систем следует, что она включает в

себя очень широкий спектр систем.

Классификация идет по областям применения.

Выделяют четыре типа кластерных систем:

-вычислительные кластеры,

-кластеры баз данных,

-отказоустойчивые кластеры

- кластеры для распределения загрузки.

Самая многочисленная группа — вычислительные кластеры. Она может быть разбита на подгруппы; правда, классификации внутри этой группы подлежат уже не собственно вычислительные машины, а готовые программно-аппаратные кластерные решения. Такие системы «под ключ» имеют предустановленное прикладное ПО, необходимое заказчику для решения его задач. Решения, оптимизированные для разных приложений, различаются подбором компонентов, обеспечивающим наиболее производительную работу именно этих приложений при наилучшем соотношении цена/качество.

Кластеры баз данных появились недавно. Эти системы работают с параллельными версиями баз данных и используются в крупных организациях для работы CRM-и ERP-систем, а также транзакционных баз данных. Сегодня эти системы — серьезный конкурент традиционным серверам с общей памятью благодаря лучшему соотношению цена/производительность, масштабируемости и отказоустойчивости.

Отказоустойчивые кластеры строят для того, чтобы наилучшим образом обеспечить надежность работы критически важных приложений. Работа приложения дублируется на разных узлах, и в случае ошибки на одном из них приложение продолжает работать или автоматически перезапускается на другом. Такие кластеры не бывают большими, и пользователи часто строят их сами. Кластерные технологии также используются для распределения большого потока запросов по многим серверам. Такие решения часто применяются для поддержки Web-узлов с динамическим содержимым, постоянно обращающихся к базам данных, например, поисковых систем. В зависимости от размеров сервиса кластеры распределения загрузки могут иметь достаточно большое количество узлов.

Работа кластерных систем обеспечивается четырьмя видами специализированных приложений, как то: операционные системы (как правило, Linux), средства коммуникации, средства разработки параллельных приложений и ПО для администрирования кластеров.

Использование кластерных систем

Целью создания этой машины было повышение надежности работы системы,

обеспечение высокой готовности и отказоустойчивости. создание дешевых

высокопроизводительных параллельных вычислительных систем.

Один из первых

проектов, давший имя целому классу параллельных систем – кластер Beowulf

– возник в центре NASA Goddard Space Flight Center для поддержки

необходимыми вычислительными ресурсами проекта Earth and Space Sciences.(1994)

Сфера применения кластерных систем сейчас нисколько не уже, чем суперкомпьютеров с другой архитектурой: они не менее успешно справляются с задачей моделирования самых разных процессов и явлений. Суперкомпьютерное моделирование может во много раз удешевить и ускорить вывод на рынок новых продуктов, а также улучшить их качество.

7 Разграничение прав доступа в ОС Windows

Права доступа к файлам. NTFS

При разработке систем Windows большое внимание уделялось средствам разграничения доступа. Эти средства совершенствовались с каждой новой ОС.

Система Windows XP имеет развитые средства ограничения доступа.

Возможность задания разных прав доступа к файлам для разных пользователей связана с использованием файловой системы NTFS.

Файловая система NTFS обладает характеристиками защищённости, поддерживая контроль доступа к данным и привилегии владельца, играющие исключительно важную роль в обеспечении целостности жизненно важных конфиденциальных данных. Папки и файлы NTFS могут иметь назначенные им права доступа вне зависимости от того, являются они общими или нет. NTFS позволяет назначать права доступа к отдельным файлам. Однако, если файл будет скопирован из раздела NTFS в раздел FAT, все права доступа и другие уникальные атрибуты, присущие NTFS, будут утрачены. NTFS обеспечивает такое сочетание производительности, надёжности и эффективности, какого невозможно добиться с помощью FAT.

Основными целями разработки NTFS являлись обеспечение скоростного выполнения стандартных операций над файлами (включая чтение, запись) и предоставление дополнительных возможностей, включая сжатие и восстановление повреждённых файлов. Помимо разграничения доступа, NTFS поддерживает шифрование файлов с помощью EFS (Encrypting File System).

Для каждого пользователя или группы можно назначить или запретить стандартные разрешения для файлов: полный доступ (full control), изменение (modyfy), чтение и выполнение (read & execute), чтение (read) и запись (write). Для установок разрешения или отказа служат флажки Разрешить (Allow) и Запретить (Deny).

Для папок разрешения устанавливается аналогичным образом.

Учетные записи

Чтобы "понять", имеет ли определённый пользователь права доступа по отношению к конкретному объекту, система должна каким - либо образом идентифицировать каждого пользователя. Для этого используются учётные записи пользователей и групп. Создание учётных записей занимает важное место в обеспечении безопасности Windows XP, поскольку, назначая им права доступа, администратор получает возможность ограничить пользователей в доступе к конфиденциальной информации, разрешать или запрещать выполнение определённых действий. Для регистрации пользователя в системе Windows XP в обязательном порядке требуется наличие пользовательской учётной записи (user account). Причём пользователь идентифицируется не по входному имени и паролю (login/password), а по идентификатору безопасности (Security ID, SID). Большинство идентификаторов безопасности являются уникальными для каждого пользователя (в том числе и для пользовательских учётных записей в разных системах). Исключение составляют только так называемые "хорошо известные" SID, например, такие как встроенная группа Everyone (Все).

Сразу после установки системы Windows XP автоматически создаются встроенные учётные записи:

· Administrator (Администратор) - используется при установке рабочей станции или сервера, являющегося членом домена. Эта запись не может быть уничтожена, блокирована или удалена из группы Администратора

· Guest (Гость) - учётная запись для регистрации в системе без специально созданной учётной записи. она не требует ввода пароля и по умолчанию заблокирована

· HepAssistaint - используется при работе средства Remote Assistance; по умолчанию заблокирована

· Support - 38894500 – зарезервирована для поддержки справочной службы Microsoft; по умолчанию заблокирована

Автоматически создаются также встроенные группы:

· Administrators (Администраторы) - обладают полным доступом ко всем ресурсам системы

· BackupOperations (Операторы архива) - могут восстанавливать и архивировать файлы

· Guests (Гости) - могут зарегистрироваться в системе и получать ограниченные права

· PowerUsers (Опытные пользователи) - обладают большими правами, чем члены групп Guests и Users

· Replicators (Репликатор) - специальная группа для работы в сети

1. · Users (Пользователи) - могут выполнять большинство пользовательских функций

8 Разграничение прав доступа в ОС linux

Виды прав доступаправа доступа. Они определяются по отношению к трём типам действий: чтение, запись и исполнение. Эти права доступа могут быть предоставлены трём классам пользователей: владельцу файла (пользователю), группе, которой принадлежит файл, а также всем остальным пользователям, не входящим в эту группу. Право на запись даёт пользователю возможность записывать или изменять файл, а право на запись для каталога — возможность создавать новые файлы или удалять файлы из этого каталога. Наконец, право на исполнение позволяет пользователю запускать файл как программу или сценарий командной оболочки (разумеется, это действие имеет смысл лишь в том случае, если файл является программой или сценарием). Владение правами на исполнение для каталога позволяет перейти (командой cd) в этот каталог.

Чтобы получить информацию о правах доступа, необходимо воспользоваться командой ls с ключом -l. В результате будет выведена подробная информация о файлах и каталогах, в которой будут, среди прочего, отражены и права доступа. Рассмотрим следующий пример:

/home/kevin/books# ls -l nochnoj_dozor

-rw-rr 1 kevin users 505 May 10 12:10 nochnoj_dozor

Во второй строке приведен результат выполнения команды /home/kevin/books# ls -l nochnoj_dozor. Первое поле в этой строке (-rw-rr) отражает права доступа к файлу.

Последовательность -rw-rr показывает права доступа для пользователя — владельца файла, пользователей — членов группы-владельца, а также для всех остальных пользователей.

-rwxr-xx

Пользователь-владелец файла может читать файл, изменять и исполнять его; пользователи, члены группы-владельца могут читать и исполнять файл, но не изменять его; все остальные пользователи могут лишь запускать файл на выполнение.

-rw-

Только владелец файла может читать и изменять его.

-rwxrwxrwx

Все пользователи могут читать файл, изменять его и запускать на выполнение.

9 Различные типы установок 1С:Предприятие

1.1. Для ОС Windows

По умолчанию система будет установлена в каталог C:\Program Files\1cv8 (далее будем называть этот каталог корневым каталогом установки). Если клиентское приложение или 32-разрядный сервер «1С:Предприятия» устанавливаются на 64-разрядную ОС, то корневой каталог будет иметь следующее имя: C:\Program Files (x86)\1cv8. В этом каталоге создаются остальные каталоги и конфигурационные файлы:

● common – данный каталог содержит общие файлы «1С:Предприятия». К ним относится программа запуска 1cestart, программа установки драйвера ключа защиты, оснастка консоли управления для администрирования кластера серверов «1С:Предприятия» (1CV8 Servers.msc), библиотека пиктограммы файлов «1С:Предприятия» для нужд операционной системы.

● conf – данный каталог содержит конфигурационные файлы, необходимые для работы «1С:Предприятия».

● srvinfo – рабочий каталог центрального сервера. Содержит данные кластера серверов в том случае, если сервер «1С:Предприятия» установлен как сервис ОС Windows.

● 8.3.C.DDD – данный каталог содержит файлы конкретной версии «1С:Предприятия». В данном имени С и DDD – номера конкретной установленной версии. Следует отметить, что программа установки позволяет устанавливать одновременно несколько версий системы программ «1С:Предприятие». В этом случае в корневом каталоге установки будет расположено несколько каталогов версий. Так, в случае установки версий 8.3.3.100 и 8.3.3.150 (номера версий – условные) будут присутствовать два каталога с именами 8.3.3.100 и 8.3.3.150. Каждый каталог версии содержит в себе все файлы (кроме файла 1cestart), присущие этой версии, а именно: собственно исполняемые файлы, сопроводительные файлы, лицензии к используемым программным продуктам и т. д. Структура каталога версии следующая: